- Когда Роботы Становятся Целью: Наши Откровения о Кибербезопасности в Эпоху Автоматизации

- Эволюция Роботов: От Промышленных Гигантов до Интеллектуальных Помощников

- Типы Роботизированных Систем и Их Специфические Уязвимости

- Уникальные Векторы Атак: Где Роботы Отличаются от Обычных Компьютеров

- Аппаратные Уязвимости: Больше, Чем Просто Железо

- Программные Уязвимости: Классика в Новом Контексте

- Сетевые Уязвимости: Мост Между Цифрой и Физикой

- Последствия Кибератаки на Роботизированные Системы: Цена Ошибки

- Физический Ущерб и Угроза Жизни

- Кража Данных и Шпионаж

- Нарушение Работы Критической Инфраструктуры

- Репутационный Ущерб и Юридические Последствия

- Ключевые Уязвимости, Которые Мы Обнаружили на Практике

- Отсутствие Принципов "Безопасность по Замыслу" (Security by Design)

- Устаревшие и Легаси-Системы

- Риски Цепочки Поставок

- Незащищенные Коммуникационные Протоколы

- Недостаточное Обновление и Патчинг

- Уязвимости Искусственного Интеллекта и Машинного Обучения

- Стратегии Защиты: Как Мы Предлагаем Укреплять Роботизированные Системы

- Безопасная Разработка (Secure Development Lifecycle ౼ SDL)

- Надежная Аутентификация и Авторизация

- Сегментация Сети и Изоляция

- Регулярные Обновления и Управление Патчами

- Защита Данных и Коммуникаций

- Физическая Безопасность

- Обучение и Повышение Осведомленности

- Роль ИИ в Кибербезопасности Роботов

- Будущее Кибербезопасности Роботов: Вызовы и Перспективы

- Появление Квантовых Угроз

- Кибербезопасность Роботизированных Роев (Swarm Robotics)

- Регуляторное Регулирование и Стандартизация

- Непрерывная Гонка Вооружений

Когда Роботы Становятся Целью: Наши Откровения о Кибербезопасности в Эпоху Автоматизации

Мы живем в эпоху, когда некогда фантастические концепции становятся повседневной реальностью․ Роботы, которых мы привыкли видеть лишь на страницах научно-фантастических романов или в голливудских блокбастерах, теперь активно интегрируются в каждый аспект нашей жизни․ Они строят автомобили на заводах, помогают хирургам в операционных, доставляют посылки, убирают наши дома и даже патрулируют границы․ Эта стремительная автоматизация обещает беспрецедентный рост эффективности, безопасности во многих сферах и комфорта, но вместе с ней приходит и тень нового, малоизученного вызова – кибербезопасность роботизированных систем․ Мы, как блогеры, много лет погруженные в изучение технологических трендов, с тревогой и глубоким интересом наблюдаем за тем, как быстро эта проблема набирает обороты, переходя из теоретических рассуждений в плоскость реальных угроз․

Наш опыт общения с инженерами, экспертами по безопасности и даже с самими разработчиками роботов показал, что многие до сих пор недооценивают всю глубину потенциального ущерба․ Мы привыкли мыслить о кибербезопасности как о защите данных, банковских счетов или персональной информации․ Однако когда речь заходит о роботах, ставки резко возрастают․ Здесь на кону не просто информация, но и физический мир: жизни людей, целостность критической инфраструктуры, стабильность производства и даже национальная безопасность․ Мы убеждены, что пришло время взглянуть на эту проблему под другим углом, понять ее уникальность и начать действовать превентивно, пока не стало слишком поздно․

Эволюция Роботов: От Промышленных Гигантов до Интеллектуальных Помощников

Чтобы по-настоящему осознать масштаб проблемы, нам необходимо сначала понять, как далеко продвинулась робототехника за последние десятилетия․ Мы начинали с тяжелых, программируемых манипуляторов на промышленных линиях, которые выполняли монотонные и опасные задачи с невероятной точностью․ Эти машины были относительно изолированы, их взаимодействие с внешним миром было минимальным, а управление осуществлялось через закрытые проприетарные системы․ Их уязвимости, если и существовали, были скорее внутренними, связанными с физическим доступом или ошибками в программировании․

Однако современная робототехника – это совершенно иная история․ Сегодня мы видим роботов, оснащенных сложными сенсорами, системами машинного зрения, искусственным интеллектом, способных к обучению и адаптации․ Они активно взаимодействуют с людьми, с другими машинами и, что самое главное, с глобальными сетями․ От автономных транспортных средств, которые самостоятельно принимают решения на дороге, до хирургических роботов, ассистирующих врачам в сложнейших операциях, и до дронов, доставляющих товары – каждый из этих примеров демонстрирует глубокую интеграцию роботов в нашу цифровую и физическую реальность․ Именно эта интеграция, эта взаимосвязь между аппаратным обеспечением, программным обеспечением, данными и сетью, создает благодатную почву для новых, изощренных киберугроз․

Типы Роботизированных Систем и Их Специфические Уязвимости

Каждый тип робота имеет свой уникальный профиль уязвимости, определяемый его назначением, средой функционирования и архитектурой․ Мы видим, что универсальных решений для киберзащиты здесь быть не может, и это усложняет задачу․

- Промышленные Роботы: Эти "рабочие лошадки" заводов часто управляются устаревшим программным обеспечением, интегрированным в промышленные сети (OT/ICS)․ Их основные уязвимости связаны с недостаточной сегментацией сети, отсутствием регулярных обновлений и проприетарными протоколами, которые не были спроектированы с учетом современных киберугроз․ Атака на них может привести к остановке производства, порче дорогостоящего оборудования и даже физическим травмам персонала․

- Сервисные Роботы (уборочные, доставки, обслуживания клиентов): Эти роботы часто работают в публичных или полупубличных пространствах, собирая огромное количество данных о своем окружении и пользователях․ Их слабые места могут быть в незащищенных беспроводных соединениях (Wi-Fi, Bluetooth), слабых механизмах аутентификации и уязвимостях в облачных сервисах, через которые они управляются и обновляются․ Кража данных, шпионаж или даже физический вред через их манипуляции становятся реальными угрозами․

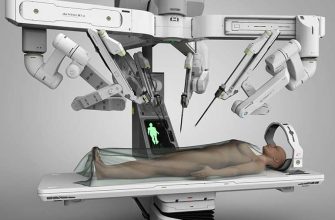

- Медицинские Роботы (хирургические, реабилитационные, диагностические): Здесь ставки максимальны․ Уязвимости в этих системах могут привести к неправильной диагностике, ошибкам в операциях, нарушению конфиденциальности пациентов․ Их критические точки – это интеграция с медицинскими информационными системами, точность сенсоров и надежность исполнительных механизмов, которые могут быть скомпрометированы․

- Автономные Транспортные Средства (беспилотные автомобили, дроны): Эти системы полагаются на сложнейшие алгоритмы восприятия, принятия решений и управления․ Их уязвимости включают атаки на сенсоры (помехи GPS, подмена видеосигнала), манипуляции с алгоритмами ИИ (adversarial attacks) и несанкционированный доступ к системам управления․ Последствия могут быть катастрофическими – от ДТП до использования в злонамеренных целях․

- Военные и Оборонные Роботы: Здесь риски выходят на уровень национальной безопасности․ Скомпрометированный военный робот или дрон может стать инструментом для шпионажа, саботажа или даже использоваться против собственных сил․ Их уязвимости затрагивают криптографические системы, системы навигации и целеуказания, а также защиту от радиоэлектронной борьбы․

Мы видим, что каждая категория требует индивидуального подхода к анализу рисков и разработке защитных мер, учитывая ее специфику и потенциальные последствия атаки․

Уникальные Векторы Атак: Где Роботы Отличаются от Обычных Компьютеров

Когда мы говорим о кибербезопасности компьютеров, мы обычно представляем себе вирусы, хакеров, крадущих данные, или DDoS-атаки, выводящие из строя веб-сайты․ Но с роботами ситуация принципиально иная․ Их взаимодействие с физическим миром открывает совершенно новые, порой пугающие векторы атак․ Мы выделили несколько ключевых областей, где риски для роботов значительно отличаются от рисков для традиционных IT-систем․

Аппаратные Уязвимости: Больше, Чем Просто Железо

В отличие от виртуальных машин, роботы – это осязаемые объекты со сложной электроникой․ Их аппаратное обеспечение является фундаментом, и атаки на него могут иметь разрушительные последствия․ Мы видим, что даже самые защищенные программные системы бесполезны, если базовое железо скомпрометировано․

- Сенсорные Атаки: Роботы воспринимают мир через свои "глаза" и "уши" – камеры, лидары, радары, микрофоны, GPS-приемники․ Мы сталкивались с исследованиями, демонстрирующими, как злоумышленники могут обманывать системы машинного зрения, подсовывая специально модифицированные изображения, которые для человека выглядят обычными, но для робота означают "стоп" или "поворот"․ Например, лазерные лучи могут "ослепить" лидар, а поддельные GPS-сигналы – дезориентировать автономный автомобиль․ "Если робот не может правильно видеть или слышать, его решения будут ошибочными, а действия – непредсказуемыми․"

- Атаки на Исполнительные Механизмы: Сервоприводы, моторы, гидравлика – все, что заставляет робота двигаться или выполнять действия, также может быть целью․ Представьте себе промышленного робота, чьи ограничители движения были изменены, или хирургического робота, чьи манипуляторы начинают действовать не по команде․ Последствия могут быть фатальными․ Мы часто видим, что контроллеры этих механизмов недостаточно защищены от несанкционированного доступа․

- Прошивка и Встроенное ПО: Базовое программное обеспечение, записанное непосредственно в микросхемы робота, часто является "черным ящиком"․ Его обновление может быть сложным, а проверка на уязвимости – трудоемкой․ Манипуляции с прошивкой могут создать постоянную "бэкдор" для злоумышленников, позволяя им контролировать робота на самом низком уровне, даже после перезагрузки или сброса настроек․

Программные Уязвимости: Классика в Новом Контексте

Конечно, роботы – это по сути специализированные компьютеры, и они подвержены тем же программным уязвимостям, что и любая другая система․ Однако масштаб и последствия этих уязвимостей могут быть гораздо серьезнее․

Операционные Системы: Многие роботы работают под управлением модифицированных версий Linux (например, Ubuntu с ROS – Robot Operating System) или специализированных RTOS (Real-Time Operating Systems)․ Уязвимости в ядре ОС или в стандартных библиотеках могут быть использованы для получения полного контроля над роботом․

Прикладное Программное Обеспечение: Каждая задача, которую выполняет робот, требует специфического ПО․ Мы часто обнаруживаем, что это ПО содержит стандартные ошибки программирования (переполнение буфера, SQL-инъекции, неправильная обработка входных данных), которые хакеры умеют эксплуатировать годами․

Алгоритмы Искусственного Интеллекта и Машинного Обучения: Это относительно новая и крайне опасная область․ "Состязательные атаки" (adversarial attacks) могут незаметно искажать входные данные для ИИ, заставляя его принимать неправильные решения․ Например, небольшое изменение пикселей на знаке "СТОП" может заставить беспилотный автомобиль проигнорировать его․ Мы видим, что защита ИИ от таких манипуляций – одна из самых актуальных задач․

Сетевые Уязвимости: Мост Между Цифрой и Физикой

Сетевое взаимодействие – это кровеносная система современных роботов․ Без него они были бы изолированными машинами․ Но именно здесь открывается широкий простор для удаленных атак․

Мы часто видим, что роботы подключаются к сетям через:

- Беспроводные Сети (Wi-Fi, Bluetooth, 5G): Эти соединения удобны, но могут быть источником уязвимостей, если они неправильно настроены, используют слабые протоколы шифрования или имеют стандартные, неизмененные пароли․ Перехват трафика, внедрение вредоносного кода или несанкционированный доступ к управлению – все это становится возможным․

- Проводные Сети: Хотя проводные соединения кажутся более безопасными, они не застрахованы от атак изнутри сети, если она не сегментирована должным образом․ Мы часто встречаем ситуации, когда роботы подключены к той же корпоративной сети, что и офисные компьютеры, что создает единую точку отказа․

- Облачные Сервисы: Многие современные роботы используют облако для хранения данных, обработки информации (например, ИИ-вычисления) и удаленного управления․ Уязвимости в облачной инфраструктуре, слабые API или скомпрометированные учетные данные могут дать злоумышленникам полный контроль над парком роботов․

"Мы должны быть осторожны, чтобы не перепутать удобство с безопасностью․ Чем более автономными и связанными становятся наши роботы, тем более тщательно мы должны защищать их от злонамеренных намерений․ Иначе мы рискуем создать не помощников, а угрозы․"

— Стив Возняк, сооснователь Apple Inc․

Последствия Кибератаки на Роботизированные Системы: Цена Ошибки

Мы не можем просто говорить об уязвимостях, не упоминая о том, к чему они могут привести․ В отличие от традиционных кибератак, где ущерб часто ограничивается финансовыми потерями или потерей данных, атаки на роботов имеют потенциал к физическому разрушению, угрозе жизни и масштабному саботажу․ Мы, как исследователи, с тревогой представляем себе эти сценарии․

Физический Ущерб и Угроза Жизни

Это, пожалуй, самое страшное последствие․ Промышленные роботы, которые могут перемещать тонны груза или работать с высокой скоростью, при сбое могут стать смертельно опасными․

Производственные Аварии: Скомпрометированный робот может разрушить оборудование, испортить продукцию или даже нанести травмы рабочим․ Мы видели случаи, когда даже без злонамеренных атак, ошибки в программировании приводили к дорогостоящим простоям и повреждениям․ Кибератака лишь многократно увеличивает этот риск․

Медицинские Катастрофы: Роботы-хирурги, которые должны выполнять точнейшие движения, при кибервмешательстве могут нанести непоправимый вред пациенту․ Нарушение работы системы дозирования лекарств или диагностического оборудования также может иметь летальные последствия․

Автономные Катастрофы: Угон или манипуляция беспилотным автомобилем или дроном может привести к массовым ДТП, столкновениям или использованию этих устройств в качестве оружия․

Кража Данных и Шпионаж

Многие роботы собирают огромные объемы данных о своем окружении и пользователях․ Это могут быть конфиденциальные данные․

Конфиденциальная Информация: Роботы в больницах могут иметь доступ к медицинским картам, в офисах – к корпоративной переписке, в умных домах – к личной жизни․ Кража этих данных может привести к шантажу, мошенничеству или промышленному шпионажу․

Промышленный Шпионаж: Роботы на производстве могут стать источником информации о новых технологиях, производственных процессах и объемах выпуска․ Перехват данных с их сенсоров может дать конкурентам неоценимое преимущество․

Нарушение Работы Критической Инфраструктуры

Роботы все чаще используются в таких сферах, как энергетика, водоснабжение, транспорт и логистика․

Системные Сбои: Атака на парк роботов, управляющих электросетями или водоочистными сооружениями, может привести к масштабным отключениям, нарушению жизнеобеспечения и даже экологическим катастрофам․

Экономический Ущерб: Остановка крупных производств, сбои в логистических цепочках или нарушение работы портов и аэропортов из-за скомпрометированных роботов могут обернуться миллиардными убытками и серьезными экономическими потрясениями․

Репутационный Ущерб и Юридические Последствия

Последствия кибератак не ограничиваются только физическим и финансовым ущербом․

Потеря Доверия: Одна серьезная авария или инцидент, связанный с кибератакой на робота, может подорвать доверие общественности к целой отрасли․ Это замедлит внедрение новых технологий и отпугнет инвесторов․

Юридическая Ответственность: Вопрос о том, кто несет ответственность за ущерб, причиненный скомпрометированным роботом (производитель, разработчик ПО, оператор, пользователь), до сих пор остается открытым․ Мы видим, что это поле для сложных судебных разбирательств и новых законодательных инициатив․

Ключевые Уязвимости, Которые Мы Обнаружили на Практике

В ходе наших исследований и консультаций мы выявили ряд повторяющихся паттернов уязвимостей, которые делают роботизированные системы особенно привлекательными целями для злоумышленников․ Эти проблемы часто коренятся в самой философии разработки и внедрения роботов․

Отсутствие Принципов "Безопасность по Замыслу" (Security by Design)

Мы часто сталкиваемся с тем, что безопасность рассматривается как дополнение к уже готовой системе, а не как ее неотъемлемая часть с самого начала проектирования․ Разработчики сосредоточены на функциональности, производительности и стоимости, оставляя вопросы безопасности "на потом"․

| Проблема | Описание | Пример Последствий |

|---|---|---|

| Позднее Внедрение Безопасности | Защитные механизмы добавляются на этапе тестирования или после развертывания, что приводит к "заплаткам" и несистемным решениям․ | Уязвимости глубоко укореняются в архитектуре, их устранение становится дорогим и сложным․ |

| Приоритет Функциональности | Скорость вывода продукта на рынок и добавление новых функций важнее, чем тщательная проработка угроз․ | Системы выпускаются с известными или легко обнаруживаемыми дырами в безопасности․ |

| Недостаточная Экспертиза | Команды разработчиков роботов часто не имеют глубоких знаний в области кибербезопасности․ | Применяются устаревшие или слабые методы защиты, не соответствующие текущим угрозам․ |

Устаревшие и Легаси-Системы

Многие промышленные роботы и их контроллеры были разработаны десятилетия назад, когда интернет и киберугрозы не представляли такой серьезной опасности; Мы до сих пор видим их в активной эксплуатации․

Операционные Системы: Использование неподдерживаемых версий Windows XP Embedded или старых дистрибутивов Linux, для которых давно не выпускаются обновления безопасности․

Проприетарные Протоколы: Многие старые системы используют закрытые, плохо документированные протоколы связи, которые не включают в себя современные механизмы аутентификации или шифрования․

Сложность Обновления: Обновление таких систем часто требует остановки производства, что является дорогостоящим и нежелательным․ В результате, они остаются уязвимыми годами․

Риски Цепочки Поставок

Современный робот – это сложный конгломерат компонентов от десятков, а то и сотен разных поставщиков: сенсоры от одной компании, контроллеры от другой, программное обеспечение от третьей․

Непроверенные Компоненты: Мы видим, что не все компоненты проходят строгий аудит безопасности․ Встроенные вредоносные программы или недекларированные функции могут быть интегрированы на уровне аппаратного обеспечения или прошивки еще до того, как компонент достигнет производителя робота․

Зависимость от Стороннего ПО: Использование сторонних библиотек и фреймворков, которые могут содержать известные уязвимости (например, через ошибки в зависимостях), создает дополнительные точки входа для атак․

Отсутствие Прозрачности: Полная "генеалогия" всех компонентов и их защищенность часто неизвестны конечному производителю или пользователю․

Незащищенные Коммуникационные Протоколы

Взаимодействие между компонентами робота, между роботом и оператором, и между роботом и облаком – это точки потенциального перехвата и манипуляции․

Отсутствие Шифрования: Передача команд управления или сенсорных данных в открытом виде (без шифрования) делает их уязвимыми для перехвата и модификации․

Слабая Аутентификация: Использование стандартных или простых паролей, отсутствие многофакторной аутентификации, или даже полное ее отсутствие позволяет злоумышленникам легко получить доступ к управлению․

Незащищенные API: Интерфейсы прикладного программирования, используемые для взаимодействия с роботом, часто имеют слабые механизмы авторизации или содержат уязвимости, позволяющие несанкционированный доступ․

Недостаточное Обновление и Патчинг

Мы уже упоминали о сложности обновления легаси-систем, но эта проблема актуальна и для новых роботов․

Сложность Развертывания Патчей: Для многих роботов процесс обновления прошивки или ПО может быть сложным, требовать специализированного оборудования или вызывать простои․

Отсутствие Мониторинга: Многие операторы роботов не имеют адекватных систем для мониторинга уязвимостей или автоматического применения патчей․

"Если Работает, Не Трогай": Распространенная ментальность в промышленности, где стабильность работы ценится выше, чем потенциальные риски безопасности, приводит к тому, что системы остаются уязвимыми․

Уязвимости Искусственного Интеллекта и Машинного Обучения

По мере того как роботы становятся "умнее", их ИИ-модели становятся новой мишенью․

Состязательные Атаки (Adversarial Attacks): Злоумышленники могут незаметно изменять входные данные (например, добавлять шум к изображению), чтобы обмануть модель ИИ, заставляя ее неправильно классифицировать объекты или принимать ошибочные решения․

Отравление Данных (Data Poisoning): В процессе обучения ИИ-модели могут быть скомпрометированы обучающие данные, что приведет к созданию "неправильной" модели, которая будет вести себя непредсказуемо или злонамеренно в реальных условиях․

Кража Модели: Злоумышленники могут попытаться украсть интеллектуальную собственность, лежащую в основе ИИ-модели, что даст им возможность реконструировать ее или найти в ней уязвимости․

Стратегии Защиты: Как Мы Предлагаем Укреплять Роботизированные Системы

Осознав всю глубину проблемы, мы переходим к самому важному – поиску решений․ Это не просто список мер, это комплексный подход, требующий изменения мышления на всех уровнях: от разработчиков до конечных пользователей․ Мы видим, что эффективная защита роботизированных систем требует многослойной, адаптивной стратегии․

Безопасная Разработка (Secure Development Lifecycle ౼ SDL)

Как мы уже отмечали, безопасность должна быть встроена, а не приклеена․ Мы призываем к повсеместному внедрению SDL в процесс создания роботов․

- Анализ Угроз и Моделирование Угроз: На ранних этапах проекта необходимо идентифицировать потенциальные векторы атак и прогнозировать возможные последствия․ Это позволяет разработчикам заранее предусматривать защитные механизмы․

- Безопасное Кодирование: Обучение разработчиков принципам безопасного программирования, использование статических и динамических анализаторов кода для поиска уязвимостей до развертывания․

- Проверка Безопасности: Регулярное проведение тестирования на проникновение (пентесты) и аудитов безопасности на всех этапах жизненного цикла продукта․

- Управление Уязвимостями: Создание четких процессов для обнаружения, оценки, устранения и информирования об уязвимостях․

Надежная Аутентификация и Авторизация

Кто может управлять роботом, и какие действия ему разрешены? Это фундаментальные вопросы․

Многофакторная Аутентификация (MFA): Использование нескольких факторов для подтверждения личности (пароль, отпечаток пальца, токен) значительно усложняет несанкционированный доступ․

Принцип Наименьших Привилегий: Роботу и пользователю должны быть предоставлены только те права, которые абсолютно необходимы для выполнения их задач․ "Если робот не должен выполнять определенную функцию, у него не должно быть к ней доступа․"

Ролевой Доступ: Разделение прав доступа на основе ролей (администратор, оператор, техник) для гранулированного контроля․

Сегментация Сети и Изоляция

Если злоумышленник проникает в одну часть сети, он не должен получить доступ ко всему․

Отдельные Сети для Роботов: Мы настоятельно рекомендуем изолировать роботизированные системы в отдельные сетевые сегменты (VLAN), полностью отделенные от корпоративных или публичных сетей․

Фаерволы и Системы Обнаружения Вторжений (IDS/IPS): Установка межсетевых экранов для контроля трафика и систем для выявления подозрительной активности внутри роботизированных сегментов․

Однонаправленная Связь: Где это возможно, использование однонаправленных шлюзов (data diodes) для передачи данных только в одном направлении, например, от робота к системе мониторинга, без возможности обратной связи для атаки․

Регулярные Обновления и Управление Патчами

Несмотря на сложности, регулярное обновление критически важно․

Автоматизированные Системы Обновления: Разработка надежных механизмов для удаленного и безопасного обновления прошивки и ПО роботов, минимизируя простои․

Мониторинг Уязвимостей: Подписка на уведомления от производителей и экспертов по безопасности, а также регулярное сканирование систем на предмет известных уязвимостей․

Планы Отката: Всегда иметь возможность быстро откатить систему к предыдущей стабильной версии в случае проблем с обновлением․

Защита Данных и Коммуникаций

Данные, которые роботы собирают и передают, должны быть защищены․

Шифрование "В Покое" и "В Движении": Все конфиденциальные данные, хранящиеся на роботе или передаваемые по сети, должны быть зашифрованы с использованием стойких алгоритмов․

Защищенные Протоколы: Использование TLS/SSL, VPN и других защищенных протоколов для всех сетевых коммуникаций․

Целостность Данных: Применение цифровых подписей и хеш-сумм для проверки целостности данных и команд, чтобы убедиться, что они не были изменены․

Физическая Безопасность

Нельзя забывать, что роботы – это физические объекты․

Контроль Доступа: Ограничение физического доступа к роботам и их контроллерам․

Защита от Вскрытия: Использование пломб, датчиков вскрытия и других методов для обнаружения несанкционированного физического вмешательства․

Защита Портов: Отключение или физическая защита неиспользуемых USB, Ethernet и других портов․

Обучение и Повышение Осведомленности

Человеческий фактор остается одним из самых слабых звеньев в любой системе безопасности․

Тренинги для Персонала: Регулярное обучение всех, кто взаимодействует с роботами – операторов, техников, разработчиков – основам кибербезопасности, распознаванию фишинга и других социальных инженерных атак․

Культура Безопасности: Создание в организации культуры, где безопасность является общей ответственностью, а не только задачей IT-отдела․

Роль ИИ в Кибербезопасности Роботов

Искусственный интеллект, который сам является мишенью, может также стать мощным инструментом защиты․

Обнаружение Аномалий: ИИ может анализировать поведение робота и сетевой трафик, выявляя отклонения от нормы, которые могут указывать на атаку․

Прогнозирование Угроз: Модели машинного обучения могут анализировать данные об угрозах, чтобы предсказывать будущие атаки и принимать превентивные меры․

Автоматизированное Реагирование: В некоторых случаях ИИ может даже автоматически изолировать скомпрометированный компонент или применять защитные меры․

Будущее Кибербезопасности Роботов: Вызовы и Перспективы

Мы стоим на пороге новой эры, где роботы будут еще более умными, автономными и повсеместными․ Это означает, что и вызовы кибербезопасности будут расти в своей сложности․ Мы уже видим контуры будущих проблем и решений․

Появление Квантовых Угроз

Развитие квантовых компьютеров обещает взломать многие современные криптографические алгоритмы, на которых основана безопасность наших данных․

Постквантовая Криптография: Мы должны начать исследования и внедрение криптографических алгоритмов, устойчивых к атакам квантовых компьютеров, заранее, чтобы быть готовыми к этой новой угрозе․

Квантовая Дистрибуция Ключей (QKD): Эта технология может предложить абсолютно защищенный способ обмена криптографическими ключами, что критически важно для безопасной связи роботов․

Кибербезопасность Роботизированных Роев (Swarm Robotics)

Представьте не одного робота, а тысячи, работающих вместе как единый организм․ Атака на один элемент роя может распространиться на всю систему․

Децентрализованная Безопасность: Разработка механизмов, где каждый робот в рое может самостоятельно обнаруживать и изолировать угрозы, не полагаясь на централизованное управление․

Устойчивость к Сбоям: Проектирование роев таким образом, чтобы потеря или компрометация части элементов не приводила к полному отказу системы․

Регуляторное Регулирование и Стандартизация

Пока индустрия развивается быстрее, чем законодательство․ Мы видим острую необходимость в создании четких правил и стандартов․

Международные Стандарты: Разработка и принятие единых международных стандартов кибербезопасности для робототехники, которые будут обязательными для производителей и операторов․

Законодательные Инициативы: Создание законов, которые определяют ответственность в случае кибератак, а также требования к минимальному уровню безопасности для различных типов роботов․

на соответствие стандартам кибербезопасности перед их массовым внедрением․

Непрерывная Гонка Вооружений

Как и в любой сфере кибербезопасности, это будет постоянная гонка между атакующими и защищающимися․ Мы должны быть готовы к тому, что новые угрозы будут появляться постоянно․

Исследования и Разработки: Непрерывные инвестиции в исследования новых методов защиты, а также в изучение тактик и инструментов злоумышленников․

Обмен Информацией: Создание платформ для обмена информацией об угрозах и уязвимостях между производителями, операторами, исследователями и государственными органами․

Мы прошли долгий путь, исследуя сложности и опасности кибербезопасности роботизированных систем․ От промышленных гигантов до интеллектуальных помощников, от аппаратных уязвимостей до изощренных атак на ИИ – картина вырисовывается сложная, но не безнадежная․ Мы убеждены, что ключ к успеху лежит в проактивном подходе, сотрудничестве и постоянном обучении․

Производители должны внедрять принципы "безопасность по замыслу" и строить роботов с учетом рисков с самого начала․ Операторы должны инвестировать в надежные защитные меры, обучать свой персонал и регулярно обновлять системы․ Правительства и регуляторы должны создавать четкие стандарты и законодательную базу․ А мы, как общество, должны осознать, что роботы – это не просто машины, а интегральные части нашей жизни, чья безопасность напрямую влияет на наше благополучие и будущее․

Мы не можем позволить себе игнорировать эти проблемы․ Ставки слишком высоки․ По мере того как мы продолжаем доверять роботам все больше аспектов нашей жизни, наша ответственность за их безопасность становится все более критичной․ Это не просто технологический вызов – это вызов для нашей коллективной мудрости и готовности строить безопасное будущее․ И мы, со своей стороны, продолжим освещать эту тему, делясь нашими знаниями и опытом, чтобы помочь каждому осознать эту общую ответственность․

На этом статья заканчивается․

Подробнее

| Кибербезопасность промышленных роботов | Уязвимости автономных систем | Защита медицинских роботов | Безопасность IoT и робототехника | Атаки на ИИ в роботах |

| Стандарты кибербезопасности робототехники | SDL для роботизированных систем | Физические угрозы роботам | Облачная безопасность для роботов | Этика и безопасность роботов |