- Роботы среди нас: Оборотная сторона медали – Киберугрозы, о которых мы должны знать

- Восхождение роботов: От научных лабораторий до наших домов

- Уникальность кибербезопасности робототехники: Почему это не просто "еще один компьютер"

- Векторы атак: Где у роботов "слабые места"?

- Уязвимости физического уровня

- Уязвимости сетевого уровня

- Уязвимости программного обеспечения и прошивки

- Уязвимости взаимодействия человека и робота

- Потенциальные последствия взлома роботизированной системы

- Экономический ущерб

- Физический вред и угроза жизни

- Кража данных и шпионаж

- Репутационный ущерб

- Реальные примеры и сценарии угроз: Как это может выглядеть на практике

- Стратегии укрепления роботизированных систем: Как мы можем защититься

- Принципы безопасного проектирования (Security by Design)

- Надежная аутентификация и авторизация

- Сегментация и изоляция сети

- Постоянный мониторинг и обнаружение угроз

- Регулярные аудиты и тестирование на проникновение

- Безопасность цепочки поставок

- Обучение и повышение осведомленности пользователей

- Будущее безопасности робототехники: ИИ, машинное обучение и квантовые технологии

Роботы среди нас: Оборотная сторона медали – Киберугрозы, о которых мы должны знать

Мы живем в эпоху, когда роботы перестали быть исключительно фантастическими персонажами и прочно вошли в нашу повседневную реальность. От промышленных манипуляторов на заводах до автономных автомобилей на дорогах, от хирургических ассистентов в операционных до бытовых пылесосов в наших домах – роботизированные системы стремительно трансформируют мир вокруг нас. Мы наблюдаем, как они повышают эффективность, автоматизируют рутинные задачи и даже спасают жизни, открывая горизонты, о которых раньше можно было только мечтать. Их повсеместное внедрение обещает беспрецедентные прорывы во всех сферах человеческой деятельности, делая нашу жизнь комфортнее, безопаснее и продуктивнее. Мы становимся свидетелями настоящей революции, где умные машины берут на себя все больше ответственности, позволяя нам сосредоточиться на творчестве и стратегическом мышлении.

Однако, как и любая технологическая революция, эта несет в себе не только обещания, но и новые, порой пугающие вызовы. С каждым новым роботом, подключенным к сети, с каждой автономной системой, принимающей решения, мы невольно открываем двери для потенциальных угроз, о которых раньше могли и не задумываться. Кибербезопасность роботизированных систем – это не просто модная фраза, это критически важный аспект, определяющий будущее нашей безопасности и доверия к технологиям. Мы, как пользователи, разработчики и просто жители планеты, обязаны осознать весь спектр этих проблем и активно искать пути их решения, прежде чем они выйдут из-под контроля. Ведь когда речь заходит о системах, способных воздействовать на физический мир, ставки становятся невероятно высокими.

Восхождение роботов: От научных лабораторий до наших домов

Мы прошли долгий путь от первых примитивных механизмов до сложных, самообучающихся роботов, способных выполнять задачи с поразительной точностью и скоростью. Вспомните, как всего несколько десятилетий назад роботы были уделом лишь передовых исследовательских центров и самых секретных промышленных объектов. Сегодня же мы видим их повсюду: на сборочных линиях, где они трудятся бок о бок с людьми, в логистических центрах, где они автономно перемещают грузы, в сельском хозяйстве, где они помогают собирать урожай, и даже в медицине, где они ассистируют хирургам, выполняя сложнейшие операции с минимальной инвазивностью. Мы стали свидетелями того, как робототехника из узкоспециализированной области превратилась в междисциплинарную науку, охватывающую механику, электронику, информатику и искусственный интеллект.

Это стремительное развитие стало возможным благодаря прорывам в области вычислительных мощностей, сенсорных технологий и алгоритмов машинного обучения. Мы теперь можем оснащать роботов "зрением", "слухом" и даже "осязанием", позволяя им воспринимать окружающий мир и взаимодействовать с ним на совершенно новом уровне. Они обучаются на основе опыта, адаптируются к меняющимся условиям и принимают решения в реальном времени, что делает их незаменимыми помощниками во многих сферах. Однако, по мере того как их автономность и сложность растут, увеличивается и потенциальная поверхность для атак, а вместе с ней – и необходимость в надежных механизмах защиты, о которых мы часто забываем в погоне за функциональностью.

Уникальность кибербезопасности робототехники: Почему это не просто "еще один компьютер"

Когда мы говорим о кибербезопасности традиционных IT-систем, мы обычно представляем себе защиту данных, предотвращение несанкционированного доступа к информации или блокировку вредоносного ПО. Однако кибербезопасность роботизированных систем – это качественно иное поле битвы. Здесь ставки значительно выше, поскольку атаки могут выйти за пределы виртуального мира и иметь катастрофические последствия в физической реальности. Мы имеем дело с машинами, которые обладают физической манипулятивной способностью, могут перемещаться, взаимодействовать с объектами и даже людьми. Это принципиально меняет весь ландшафт угроз, требуя совершенно иного подхода к защите.

Ключевое отличие заключается в конвергенции IT (информационных технологий) и OT (операционных технологий). Роботы – это не просто компьютеры; это вычислительные системы, непосредственно управляющие физическими процессами. Взлом робота может привести не только к утечке данных, но и к физическому ущербу, травмам или даже гибели людей, разрушению инфраструктуры или критической остановке производственных процессов. Мы должны понимать, что атака на робота может быть направлена на изменение его поведения, искажение его восприятия мира или даже полное перехват управления, превращая его из полезного инструмента в потенциально опасное оружие. Это требует от нас не только защиты программного обеспечения, но и обеспечения целостности аппаратной части, сенсоров и исполнительных механизмов.

Векторы атак: Где у роботов "слабые места"?

Чтобы эффективно защищать роботизированные системы, мы должны сначала понять, откуда могут исходить угрозы. Подобно любому сложному механизму, робот имеет множество компонентов и точек взаимодействия, каждая из которых может стать потенциальной целью для злоумышленников. Мы можем условно разделить эти уязвимости на несколько основных категорий, каждая из которых требует особого внимания и специализированных мер защиты. Понимание этих векторов атак – это первый и самый важный шаг к созданию по-настоящему устойчивых и безопасных роботизированных комплексов, способных противостоять изощренным киберугрозам.

Уязвимости физического уровня

Физический уровень – это фундамент любой роботизированной системы, и именно здесь могут скрываться одни из самых коварных уязвимостей. Мы говорим не только о взломе программного обеспечения, но и о манипуляциях с аппаратной частью. Например, злоумышленники могут попытаться получить физический доступ к роботу, чтобы модифицировать его компоненты, установить вредоносные устройства или получить доступ к внутренним интерфейсам. Это может включать подмену сенсоров, таких как камеры или лидары, подачу ложных данных, которые искажают восприятие роботом окружающей среды, или даже изменение механических частей, что может привести к непредсказуемому поведению. Мы должны помнить, что даже если программное обеспечение идеально защищено, уязвимость на физическом уровне может свести на нет все наши усилия по кибербезопасности.

Другой аспект – это воздействие на окружающую среду робота. Мы знаем, что многие роботы полагаются на внешние сигналы, такие как GPS, Wi-Fi или радиочастотные метки. Подавление этих сигналов, их подмена (спуфинг) или создание помех может полностью дезориентировать робота, заставить его отклонится от курса или выполнить неверные действия. Представьте себе автономный дрон-доставщик, чья GPS-координата была подменена, или промышленного робота, чьи датчики зрения были ослеплены лазером. Последствия могут быть разрушительными, и мы обязаны учитывать эти сценарии при проектировании и эксплуатации роботизированных систем.

Уязвимости сетевого уровня

Большинство современных роботизированных систем не функционируют в изоляции; они являются частью более крупной сети, будь то локальная сеть предприятия, облачная инфраструктура или даже глобальный интернет. Именно здесь проявляются классические проблемы кибербезопасности, но с новыми, роботизированными нюансами. Мы часто видим, как роботы обмениваются данными с центральными серверами, другими роботами, человеческими операторами и внешними сервисами. Каждая точка в этом сетевом взаимодействии представляет собой потенциальную точку входа для злоумышленника. Незащищенные протоколы связи, слабые пароли, отсутствие шифрования или неправильно настроенные брандмауэры – все это может быть использовано для получения несанкционированного доступа.

Представьте себе сценарий, когда хакер получает доступ к сети, управляющей целой флотилией автономных складских роботов. Он может не только остановить их работу, но и заставить их столкнуться друг с другом, повредить товары или даже создать хаос на складе. Мы также должны беспокоиться о атаках типа "отказ в обслуживании" (DDoS), которые могут парализовать работу роботов, лишив их связи с управляющими центрами. В мире, где роботы все чаще становятся "умными" и интегрированными, сетевая безопасность перестает быть второстепенной задачей; она становится критически важной для их надежного и безопасного функционирования.

Уязвимости программного обеспечения и прошивки

Как и любой компьютер, робот управляется программным обеспечением и встроенными прошивками. Эти программные компоненты являются мозгом и нервной системой машины, определяя ее поведение и функциональность. Мы знаем, что программное обеспечение, написанное людьми, практически никогда не бывает безупречным. Ошибки, баги и уязвимости в коде – это распространенное явление, которое злоумышленники активно ищут и эксплуатируют. Это могут быть как известные CVE (Common Vulnerabilities and Exposures), так и совершенно новые, "нулевые" уязвимости, еще не обнаруженные разработчиками.

Атаки на программное обеспечение роботов могут включать внедрение вредоносного кода, который изменяет логику поведения робота, заставляет его выполнять несанкционированные действия или даже полностью перехватывает управление. Мы говорим о таких угрозах, как переполнение буфера, SQL-инъекции (если робот взаимодействует с базами данных), или установка бэкдоров, которые позволяют удаленный доступ. Кроме того, прошивка робота, которая является его базовой операционной системой, также может быть скомпрометирована. Загрузка модифицированной или вредоносной прошивки может превратить робота в совершенно иную сущность, действующую по указке злоумышленника. Это подчеркивает необходимость в строгих процедурах проверки кода, регулярных обновлениях и надежных механизмах защиты от несанкционированного изменения прошивки.

Уязвимости взаимодействия человека и робота

Даже самые автономные роботы в конечном итоге взаимодействуют с людьми – будь то операторы, программисты, пользователи или просто случайные прохожие. И именно в этих точках взаимодействия могут возникать уникальные уязвимости, которые мы часто упускаем из виду. Мы, люди, являемся самым слабым звеном в цепи безопасности, и злоумышленники прекрасно это знают. Методы социальной инженерии, такие как фишинг или претекстинг, могут быть использованы для обмана операторов роботов, чтобы они раскрыли учетные данные, предоставили доступ к системам управления или выполнили действия, которые скомпрометируют безопасность. Например, сотруднику могут отправить поддельное электронное письмо, якобы от технической поддержки, с просьбой сбросить пароль к системе управления роботом.

Кроме того, интерфейсы управления роботами, будь то физические пульты, мобильные приложения или веб-панели, также могут иметь свои уязвимости. Небезопасные API, слабые механизмы аутентификации или отсутствие контроля доступа могут позволить неавторизованным лицам вмешиваться в работу робота. Мы должны учитывать, что даже голосовые команды или жесты могут быть подделаны или перехвачены, если робот оснащен соответствующими сенсорами. Все эти аспекты требуют комплексного подхода к безопасности, который включает не только технические меры, но и обучение персонала, строгие протоколы доступа и постоянный мониторинг взаимодействия человека с роботом.

Потенциальные последствия взлома роботизированной системы

Последствия кибератаки на роботизированную систему могут быть значительно шире и серьезнее, чем при взломе обычного компьютера. Мы говорим не только о финансовом ущербе или потере данных, но и о потенциальной угрозе жизни и здоровью людей, остановке критически важных процессов и подрыве доверия к целым отраслям. Осознание масштаба этих рисков является ключевым для понимания срочности и важности инвестиций в надежную кибербезопасность. Каждый из нас, кто так или иначе сталкивается с роботами, должен понимать, что стоит на кону, когда эти системы становятся уязвимыми.

Экономический ущерб

Прямой экономический ущерб от взлома роботизированной системы может быть колоссальным. Мы можем столкнуться с остановкой производства на заводах, что приводит к многомиллионным потерям из-за простоя, недополученной прибыли и штрафов за невыполнение контрактов. Представьте себе ситуацию, когда хакеры парализуют работу всей логистической цепочки, управляемой роботами – это может привести к срывам поставок товаров первой необходимости и огромным убыткам для компаний. Кроме того, взлом может привести к повреждению самих роботов или управляемого ими оборудования, требуя дорогостоящего ремонта или замены. Мы также должны учитывать расходы на восстановление систем, расследование инцидента и усиление мер безопасности после атаки.

Физический вред и угроза жизни

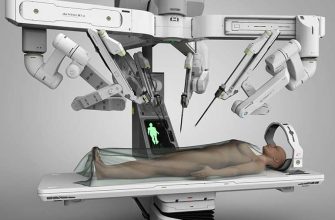

Это, пожалуй, самое пугающее и серьезное последствие. Роботы, особенно те, что работают в непосредственной близости от людей (коботы) или в опасных средах (хирургические роботы, автономные транспортные средства), могут стать источником физического вреда при взломе. Мы говорим о сценариях, когда взломанный промышленный робот отклоняется от запрограммированного пути и наносит травмы работникам, автономный автомобиль вызывает аварию, или хирургический робот совершает ошибку во время операции. Эти инциденты могут привести к серьезным травмам, инвалидности и даже гибели людей. Ответственность за такие происшествия становится сложным юридическим и этическим вопросом, но главное – мы должны сделать все возможное, чтобы предотвратить их.

Кража данных и шпионаж

Роботы, особенно те, что оснащены множеством сенсоров, собирают огромное количество данных об окружающей среде, производственных процессах и даже о людях. Эти данные могут быть чрезвычайно ценными для злоумышленников. Мы говорим о промышленном шпионаже, когда конкуренты могут получить доступ к секретам производства, формулам или технологиям, которые роботы используют и генерируют. Взломанный робот может стать идеальным инструментом для скрытого наблюдения, записи аудио и видео, сбора информации о перемещениях людей или даже доступа к конфиденциальным документам. Это может привести к потере интеллектуальной собственности, нарушению приватности и серьезным проблемам с национальной безопасностью, если речь идет о роботах, используемых в оборонной промышленности или критической инфраструктуре.

Репутационный ущерб

Помимо прямого ущерба, любая крупная кибератака на роботизированную систему неизбежно нанесет огромный репутационный ущерб компании или организации. Мы живем в эпоху мгновенного распространения информации, и новости о взломе, повлекшем за собой серьезные последствия, быстро станут достоянием общественности. Это может привести к потере доверия клиентов, партнеров и инвесторов, падению акций компании и долгосрочным негативным последствиям для бренда. Восстановление репутации после такого инцидента может занять годы и потребовать значительных ресурсов. Мы должны понимать, что доверие к роботизированным системам строится годами, а разрушиться может в одночасье из-за одной единственной, но хорошо спланированной кибератаки.

Реальные примеры и сценарии угроз: Как это может выглядеть на практике

Хотя многие конкретные случаи кибератак на роботизированные системы остаются непубличными из-за соображений безопасности и репутации компаний, мы можем представить себе потенциальные сценарии, основанные на известных уязвимостях и общих принципах атак. Мы уже наблюдали отдельные инциденты, которые демонстрируют уязвимость даже самых, казалось бы, защищенных систем. Эти примеры помогают нам осознать, что угрозы – это не просто теоретические рассуждения, а вполне осязаемая реальность, к которой мы должны быть готовы.

Представьте себе фабрику, где сотни промышленных роботов работают в тесной координации, производя высокоточные компоненты. Злоумышленник получает доступ к управляющей сети через уязвимость в устаревшем ПО одного из контроллеров. Вместо того чтобы просто остановить роботов, он решает провести "тонкую" атаку: немного изменить калибровку одного из манипуляторов, что приводит к производству бракованных деталей, которые проходят внутренний контроль качества, но выходят из строя уже у конечного потребителя. Это приводит к массовым отзывам продукции, многомиллионным убыткам и потере репутации. Мы видим, как даже незначительное, но целенаправленное вмешательство может иметь катастрофические последствия.

Другой пример: больница, использующая роботов для доставки лекарств, оборудования и даже для ассистирования при операциях. Хакер, используя фишинговую атаку, получает доступ к учетным данным одного из системных администраторов. Он проникает в сеть управления роботами и меняет маршруты доставки лекарств, задерживая их или направляя не в тот кабинет. В худшем случае, он может вмешаться в работу хирургического робота, поставив под угрозу жизнь пациента. Мы понимаем, что в таких критически важных сферах безопасность роботов является вопросом жизни и смерти, и любая уязвимость становится неприемлемой.

«Технологии сами по себе не хороши и не плохи. Все зависит от того, как люди их используют.»

— Элон Маск

Стратегии укрепления роботизированных систем: Как мы можем защититься

Осознание проблем – это только первый шаг. Теперь мы должны активно разрабатывать и внедрять эффективные стратегии для защиты наших роботизированных систем от постоянно развивающихся киберугроз. Это требует комплексного, многоуровневого подхода, который охватывает все аспекты жизненного цикла робота – от проектирования и производства до эксплуатации и утилизации. Мы не можем позволить себе просто "добавлять" безопасность в конце; она должна быть встроена в каждую ступень. Этот раздел посвящен ключевым направлениям, по которым мы, как сообщество, должны двигаться, чтобы обеспечить надежное и безопасное будущее робототехники.

Принципы безопасного проектирования (Security by Design)

Один из самых фундаментальных принципов – это интеграция безопасности на самых ранних этапах проектирования и разработки роботизированных систем. Мы должны отказаться от идеи, что безопасность – это что-то, что можно "прикрутить" в конце. Вместо этого, она должна быть заложена в архитектуру системы с самого начала. Это означает проведение анализа рисков на стадии концепции, использование защищенных протоколов и компонентов, а также разработку кода с учетом лучших практик безопасности. Мы говорим о философии, где каждая функция, каждый модуль и каждое взаимодействие рассматриваются через призму потенциальных угроз. Это может включать использование криптографических методов для защиты данных, применение строгих механизмов аутентификации и авторизации по умолчанию, а также проектирование систем с минимальными привилегиями, где каждый компонент имеет только те разрешения, которые ему абсолютно необходимы для выполнения своей функции.

Применение принципов "Security by Design" значительно снижает вероятность возникновения уязвимостей, которые было бы гораздо сложнее и дороже устранять на более поздних этапах. Мы должны обучать наших инженеров и разработчиков основам кибербезопасности, чтобы они могли принимать обоснованные решения на каждом этапе разработки. Это инвестиции, которые окупятся сторицей, предотвращая дорогостоящие инциденты и обеспечивая долгосрочную устойчивость роботизированных систем к новым угрозам.

Надежная аутентификация и авторизация

Кто может управлять роботом? Кто может получать к нему доступ? Кто может изменять его настройки или прошивку? Ответы на эти вопросы должны быть строго контролируемыми. Мы должны внедрять надежные механизмы аутентификации, которые подтверждают личность пользователя или системы, пытающейся взаимодействовать с роботом. Это может включать использование многофакторной аутентификации (MFA), биометрических данных или аппаратных ключей. Простые пароли давно перестали быть надежной защитой, и мы обязаны переходить на более продвинутые методы.

После аутентификации в игру вступает авторизация: определение того, какие действия разрешены для данного пользователя или системы. Мы должны применять принцип наименьших привилегий, предоставляя только тот минимальный набор прав, который необходим для выполнения конкретной задачи. Например, оператор, отвечающий за мониторинг, не должен иметь прав на изменение программного обеспечения робота. Регулярный пересмотр прав доступа и их обновление в соответствии с меняющимися ролями и задачами являются критически важными. Мы также должны рассматривать возможность использования ролевого контроля доступа (RBAC) и атрибутного контроля доступа (ABAC) для более гранулированного управления.

Сегментация и изоляция сети

Представьте себе сеть, где все устройства находятся в одном "общем котле" – если одно из них будет скомпрометировано, вся сеть окажется под угрозой. Мы не можем допустить такой ситуации с роботизированными системами. Сегментация сети – это процесс разделения большой сети на более мелкие, изолированные подсети. Это позволяет нам ограничить распространение атаки, если одно из устройств будет взломано. Например, роботы, выполняющие критически важные задачи, могут быть помещены в отдельный VLAN или физически изолированную сеть, которая имеет строгие правила доступа и мониторинга.

Изоляция критически важных компонентов, таких как контроллеры движения или системы безопасности, является еще одним важным шагом. Мы можем использовать брандмауэры нового поколения, системы обнаружения вторжений (IDS) и предотвращения вторжений (IPS) для мониторинга и контроля трафика между сегментами сети. Цель состоит в том, чтобы создать "глубокую оборону", где злоумышленнику придется преодолевать множество барьеров, чтобы достичь своей цели. Мы должны мыслить как злоумышленники, пытаясь найти кратчайшие пути, и затем перекрывать их, создавая максимально сложный ландшафт для атаки.

Постоянный мониторинг и обнаружение угроз

Даже самые совершенные меры защиты не гарантируют 100% безопасности. Злоумышленники постоянно совершенствуют свои методы, и мы должны быть готовы к тому, что рано или поздно атака может произойти. Именно поэтому постоянный мониторинг и способность быстро обнаруживать угрозы являются критически важными. Мы должны внедрять системы SIEM (Security Information and Event Management), которые собирают и анализируют журналы событий со всех роботизированных систем и сетевых устройств. Аномалии в поведении робота, необычный сетевой трафик или попытки несанкционированного доступа должны немедленно вызывать тревогу.

Использование технологий машинного обучения и искусственного интеллекта для анализа больших объемов данных может помочь нам выявлять скрытые угрозы и паттерны атак, которые человек может упустить. Мы также должны внедрять системы обнаружения вторжений (IDS) и предотвращения вторжений (IPS) на уровне сети и хоста, которые могут активно блокировать известные атаки и предупреждать о подозрительной активности. Чем быстрее мы сможем обнаружить и отреагировать на инцидент, тем меньше будет потенциальный ущерб. Это требует не только технологий, но и хорошо обученной команды специалистов по кибербезопасности, способных оперативно реагировать на возникающие угрозы.

Регулярные аудиты и тестирование на проникновение

Чтобы убедиться в эффективности наших мер безопасности, мы не можем просто полагаться на предположения. Мы должны регулярно проводить независимые аудиты и тестирования на проникновение (пентесты). Эти мероприятия позволяют нам имитировать реальные атаки, выявлять слабые места и проверять, насколько хорошо наши защитные механизмы справляются с задачей. Команды белых хакеров могут попытаться взломать систему, используя те же методы, что и реальные злоумышленники, помогая нам обнаружить уязвимости до того, как их найдут недоброжелатели.

Аудиты также должны включать проверку соответствия отраслевым стандартам и нормативным требованиям, таким как ISO 27001 или NIST Cybersecurity Framework. Мы должны не только технически защищать системы, но и документально подтверждать, что все процессы и процедуры безопасности находятся на должном уровне. Регулярные проверки кода, анализ конфигураций и оценка рисков должны стать неотъемлемой частью жизненного цикла каждого робота. Только так мы можем быть уверены, что наша защита остается актуальной и эффективной перед лицом постоянно меняющихся угроз.

Безопасность цепочки поставок

Современные роботы – это сложные системы, состоящие из компонентов от множества различных поставщиков. Мы не можем гарантировать безопасность нашей системы, если не доверяем безопасности каждого звена в цепочке поставок. Злоумышленники могут внедрять вредоносный код или аппаратные закладки на любом этапе – от производства чипов до сборки конечного продукта. Мы видели примеры таких атак в других отраслях, и робототехника не является исключением.

Поэтому мы должны тщательно проверять всех поставщиков, требовать от них соблюдения строгих стандартов безопасности и проводить аудит их производственных процессов. Это включает в себя проверку целостности аппаратного и программного обеспечения, используемого в роботах, на предмет несанкционированных изменений. Мы должны внедрять криптографические подписи для прошивок и программного обеспечения, чтобы гарантировать, что они не были подделаны после выпуска. Установление доверительных отношений с поставщиками и требование прозрачности в их процессах безопасности – это ключевой аспект обеспечения общей киберустойчивости роботизированных систем.

Обучение и повышение осведомленности пользователей

Как мы уже упоминали, человек часто является самым слабым звеном в цепи безопасности. Независимо от того, насколько совершенны наши технические средства защиты, если оператор робота откроет фишинговое письмо или использует слабый пароль, вся система может быть скомпрометирована. Мы должны инвестировать в постоянное обучение и повышение осведомленности всех сотрудников, которые взаимодействуют с роботизированными системами. Это включает в себя не только технических специалистов, но и менеджеров, операторов и даже обслуживающий персонал.

Обучение должно охватывать широкий спектр тем: от основ кибергигиены (создание надежных паролей, распознавание фишинга) до специфических угроз, связанных с роботизированными системами. Сотрудники должны понимать последствия своих действий и знать, как реагировать на подозрительную активность. Регулярные тренинги, симуляции атак и информационные кампании помогут создать культуру безопасности, где каждый чувствует свою ответственность за защиту роботизированных систем. Мы должны поощрять открытое общение и не бояться сообщать об инцидентах или подозрениях, чтобы можно было оперативно на них отреагировать.

Для наглядности, давайте представим ключевые аспекты защиты в виде таблицы:

| Категория защиты | Ключевые меры | Примеры реализации | Потенциальный эффект |

|---|---|---|---|

| Проектирование | Security by Design, анализ рисков | Встроенная криптография, минимальные привилегии | Снижение уязвимостей на ранних этапах |

| Доступ | Многофакторная аутентификация, RBAC/ABAC | Биометрия, аппаратные ключи, гранулированные права | Предотвращение несанкционированного доступа |

| Сеть | Сегментация, брандмауэры, IDS/IPS | VLAN для роботов, изоляция критических подсистем | Ограничение распространения атак |

| ПО и прошивка | Обновления, проверка целостности, защищенная загрузка | Цифровые подписи прошивок, регулярные патчи | Защита от вредоносного ПО и подделки |

| Мониторинг | SIEM-системы, анализ аномалий, логирование | Автоматическое оповещение о необычном поведении робота | Раннее обнаружение и реагирование на угрозы |

| Кадры | Обучение, повышение осведомленности, культура безопасности | Тренинги по фишингу, инструкции по безопасности | Устранение "человеческого фактора" |

Будущее безопасности робототехники: ИИ, машинное обучение и квантовые технологии

Мир робототехники и кибербезопасности постоянно эволюционирует, и мы не можем стоять на месте. По мере того как роботы становятся все более интеллектуальными, автономными и повсеместными, методы их защиты также должны развиваться. На горизонте уже видны новые технологии, которые обещают изменить правила игры как для злоумышленников, так и для защитников. Мы говорим о потенциале искусственного интеллекта (ИИ) и машинного обучения (МО) в области кибербезопасности, а также о долгосрочных перспективах квантовых вычислений.

ИИ и МО уже сегодня активно используются для обнаружения аномалий и угроз в традиционных IT-системах. Мы можем применять эти же принципы для мониторинга поведения роботов, анализа сетевого трафика и выявления подозрительных паттернов. Самообучающиеся алгоритмы могут адаптироваться к новым видам атак, предсказывать потенциальные уязвимости и даже автономно предпринимать ответные действия. Это позволит нам перейти от реактивной модели безопасности к проактивной, где системы способны предотвращать атаки до того, как они нанесут ущерб. Представьте себе робота, который самостоятельно идентифицирует попытку взлома своего ПО и изолирует себя от сети, или автономно патчит уязвимость, используя "умные" обновления.

Однако, мы также должны осознавать, что ИИ и МО могут быть использованы и злоумышленниками. Создание "умных" вредоносных программ, способных обходить традиционные средства защиты, или использование ИИ для поиска уязвимостей в роботизированных системах – это реальные угрозы будущего. Поэтому гонка вооружений между защитниками и атакующими будет продолжаться, и мы должны быть готовы к постоянному совершенствованию наших методов. Кроме того, на горизонте маячит квантовая криптография, которая обещает обеспечить беспрецедентный уровень защиты данных, но также и квантовые компьютеры, способные взломать многие из современных криптографических алгоритмов. Это потребует от нас полной перестройки подхода к шифрованию в будущем.

На этом статья заканчиваеться точка..

Подробнее

| киберзащита роботов | угрозы автономных систем | безопасность ИИ-систем | защита промышленных роботов | уязвимости робототехники |

| атаки на роботов | протоколы безопасности роботов | этика кибербезопасности роботов | регулирование кибербезопасности роботов | предотвращение взломов роботов |