- Тень в Кремниевом Мозге: Как Защитить Роботов от Невидимых Угроз

- Почему Роботы Становятся Лакомым Куском для Киберпреступников?

- Типы Уязвимостей, Которые Мы Обнаруживаем

- Детализация Уязвимостей: Где Мы Ищем "Дыры"

- Векторы Атак: Как Злоумышленники Проникают в Системы

- Примеры Векторов Атак и Их Последствия

- Последствия Компрометации: Что Стоит на Кону?

- Стратегии Защиты: Как Мы Строим Крепость

- Практические Шаги к Укреплению Защиты

- Будущее Кибербезопасности Роботов: Что Нас Ждет?

- Наш Призыв к Действию

Тень в Кремниевом Мозге: Как Защитить Роботов от Невидимых Угроз

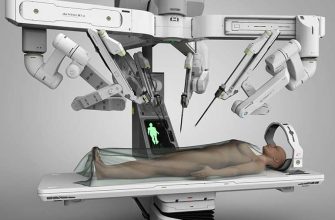

В мире, где технологии развиваются со скоростью света, мы все чаще становимся свидетелями интеграции роботизированных систем в самые разные сферы нашей жизни. От промышленных цехов, где роботы собирают автомобили, до медицинских учреждений, где они ассистируют хирургам, и наших домов, где роботы-пылесосы заботятся о чистоте – будущее, предсказанное фантастами, уже наступило. Мы наблюдаем, как машины становятся умнее, автономнее и незаменимее. Но за этой впечатляющей эволюцией скрывается сложная и порой пугающая сторона: постоянно растущие проблемы кибербезопасности, которые ставят под угрозу не только эффективность, но и само существование этих систем, а значит, и нашу безопасность.

Мы, как увлеченные исследователи и блогеры, видим эту проблему не просто как технический вызов, но как фундаментальный вопрос доверия и контроля в эпоху цифрового прогресса. Представьте себе мир, где злоумышленник может не просто украсть ваши данные, но и перехватить управление автономным транспортным средством, манипулировать промышленным роботом, вызывая аварии, или даже скомпрометировать медицинское оборудование. Звучит как сценарий научно-фантастического триллера, не правда ли? К сожалению, это реальные риски, с которыми мы сталкиваемся уже сегодня. В этой статье мы погрузимся в мир кибербезопасности роботизированных систем, чтобы понять, какие угрозы таятся в их программном и аппаратном обеспечении, и как мы можем построить более безопасное будущее.

Почему Роботы Становятся Лакомым Куском для Киберпреступников?

На первый взгляд, кажется, что роботизированные системы – это просто усовершенствованные компьютеры. Однако их уникальность и функциональность делают их особенно привлекательной мишенью для кибератак. В отличие от обычного ПК, который в худшем случае может потерять данные, скомпрометированный робот способен нанести физический вред, нарушить производственные процессы в реальном мире или даже стать оружием. Мы осознаем, что ставки здесь гораздо выше.

Основная причина такого интереса кроется в их интеграции с физическим миром. Роботы обладают манипуляторами, колесами, сенсорами и актуаторами, которые позволяют им взаимодействовать с окружающей средой. Это означает, что атака на программное обеспечение робота может иметь прямые физические последствия. Кроме того, многие роботы подключены к сетям, будь то локальные промышленные сети или глобальный интернет, что открывает множество векторов для удаленных атак. Мы часто видим, как производители стремятся к максимальной функциональности, порой пренебрегая аспектами безопасности на этапе проектирования, что создает "дыры" еще до того, как система начнет работать.

Мы также наблюдаем, что роботы генерируют и обрабатывают огромное количество данных – от сенсорной информации о своем окружении до конфиденциальных производственных параметров. Кража этих данных может привести к промышленному шпионажу, потере интеллектуальной собственности или нарушению конфиденциальности пользователей. Все эти факторы вместе создают сложную и многогранную картину угроз, которую мы должны тщательно изучить.

Типы Уязвимостей, Которые Мы Обнаруживаем

Кибербезопасность роботизированных систем – это не монолитная проблема, а скорее комплекс различных уязвимостей, каждая из которых требует своего подхода. Мы можем классифицировать их по нескольким основным категориям, чтобы лучше понять, где именно таятся наибольшие риски.

Программные уязвимости: Это, пожалуй, наиболее распространенный тип. Как и любое сложное программное обеспечение, операционные системы и приложения роботов могут содержать ошибки, бэкдоры или некорректно реализованные функции безопасности. Мы видим, как устаревшее ПО, отсутствие регулярных обновлений или использование открытого исходного кода без должного аудита часто становятся причиной серьезных брешей. Например, уязвимости в популярных фреймворках, таких как ROS (Robot Operating System), могут подвергнуть опасности тысячи различных роботов.

Аппаратные уязвимости: Здесь речь идет о физических компонентах робота. Это может быть несанкционированный доступ к портам отладки, подделка микросхем на этапе производства (атаки на цепочку поставок), или даже физическое внедрение вредоносного оборудования. Мы понимаем, что если злоумышленник получает физический доступ к роботу, возможности для атаки значительно расширяются, и даже самая совершенная программная защита может оказаться бессильной.

Сетевые уязвимости: Большинство роботов не существуют в вакууме; они обмениваются данными с другими роботами, центральными серверами, операторами и облачными сервисами. Незащищенные протоколы связи, слабые пароли для Wi-Fi или Ethernet-соединений, отсутствие шифрования данных в пути – все это открывает двери для перехвата информации, манипуляции командами или внедрения вредоносного кода через сеть. Мы постоянно сталкиваемся с тем, как простое подключение робота к незащищенной сети может стать его ахиллесовой пятой.

Уязвимости, связанные с человеческим фактором: Люди – это всегда самое слабое звено в любой системе безопасности, и роботизированные системы не исключение. Недостаточная подготовка персонала, использование стандартных или слабых паролей, фишинговые атаки, направленные на операторов роботов, или даже преднамеренные действия инсайдеров могут свести на нет все технические меры защиты. Мы помним, что даже самый технологически продвинутый робот управляется, обслуживается и программируется людьми, и именно здесь часто кроется источник непредсказуемых рисков.

Детализация Уязвимостей: Где Мы Ищем "Дыры"

Чтобы быть более конкретными, мы можем рассмотреть некоторые специфические примеры уязвимостей, которые мы регулярно видим в роботизированных системах:

-

Отсутствие или слабая аутентификация:

Многие роботы, особенно старые модели или те, что разрабатывались без учета современных стандартов безопасности, не требуют надежной аутентификации для доступа к своим интерфейсам управления. Это означает, что любой, кто получит доступ к сети робота, может им управлять. -

Недостаточное шифрование:

Данные, передаваемые между компонентами робота или с внешними системами, часто не шифруются. Это позволяет злоумышленникам перехватывать конфиденциальную информацию или подделывать команды. -

Уязвимости в прошивке:

Прошивка (firmware) – это низкоуровневое программное обеспечение, которое управляет аппаратными компонентами робота. Уязвимости в прошивке могут позволить злоумышленнику получить полный контроль над системой, даже если операционная система защищена. -

Удаленный доступ без защиты:

Многие роботы имеют функции удаленного доступа для обслуживания или мониторинга. Если эти функции не защищены должным образом (например, VPN или строгой аутентификацией), они становятся прямой дорогой для хакеров. -

Интеграция сторонних компонентов:

Роботы часто состоят из компонентов от разных производителей. Уязвимости в одном из таких компонентов (например, в камере, сенсоре или исполнительном механизме) могут быть использованы для компрометации всей системы.

Мы видим, что эти уязвимости часто пересекаются, создавая сложные сценарии атак. Например, программная ошибка может быть использована через незащищенную сеть, усугубляя риски, связанные с человеческим фактором.

Векторы Атак: Как Злоумышленники Проникают в Системы

Понимание уязвимостей – это лишь половина дела. Мы также должны знать, какие методы используют злоумышленники, чтобы эксплуатировать эти "дыры" и получить контроль над роботизированными системами. Мы выделяем несколько ключевых векторов атак, которые наиболее часто встречаются на практике.

Удаленный перехват управления: Это, пожалуй, один из самых пугающих сценариев. Через сетевые уязвимости или эксплойты в программном обеспечении злоумышленники могут получить возможность посылать команды роботу, полностью перехватывая его функции. Представьте себе промышленного робота-манипулятора, который вдруг начинает действовать хаотично, или автономный автомобиль, меняющий свой маршрут по чужой воле. Мы понимаем, что последствия могут быть катастрофическими, начиная от повреждения оборудования и заканчивая угрозой жизни и здоровью людей.

Кража и манипуляция данными: Роботы, особенно те, что используются в промышленности или медицине, собирают и обрабатывают огромное количество ценной информации. Это могут быть производственные секреты, алгоритмы, клиентские данные, медицинские карты или информация о поведении пользователей. Злоумышленники могут перехватывать эти данные, изменять их или использовать для шантажа. Мы видим, как даже незначительное искажение данных, подаваемых сенсорами робота, может привести к неправильным решениям и опасным ситуациям.

Отказ в обслуживании (DoS/DDoS): Цель этих атак – сделать роботизированную систему недоступной или неработоспособной. Путем перегрузки сети или вычислительных ресурсов робота злоумышленник может парализовать его работу. Мы знаем, что в критически важных отраслях, таких как производство или здравоохранение, даже кратковременный простой может привести к огромным финансовым потерям и серьезным нарушениям процессов.

Внедрение вредоносного ПО: Как и обычные компьютеры, роботы могут быть заражены вирусами, троянами, шпионским ПО или программами-вымогателями. Вредоносное ПО может быть внедрено через уязвимости в сети, USB-накопители, зараженные обновления или фишинговые атаки на операторов. Мы наблюдаем, что такое ПО может использоваться для кражи данных, шпионажа, перехвата управления или полного уничтожения функциональности робота.

Физическое вмешательство и атаки на цепочку поставок: Если злоумышленник получает физический доступ к роботу, он может установить вредоносное оборудование, изменить прошивку или скопировать данные напрямую. Более изощренный вариант – атаки на цепочку поставок, когда вредоносные компоненты или бэкдоры внедряются в робота еще на этапе производства или сборки. Мы осознаем, что такие атаки особенно сложны для обнаружения и устранения, поскольку они затрагивают фундаментальные аспекты доверия к оборудованию.

Примеры Векторов Атак и Их Последствия

Чтобы проиллюстрировать, насколько разнообразными могут быть атаки, мы подготовили таблицу с типичными векторами и их потенциальными последствиями:

| Вектор Атаки | Описание | Потенциальные Последствия |

|---|---|---|

| Фишинг/Социальная инженерия | Обман операторов или администраторов для получения учетных данных или доступа. | Несанкционированный доступ, перехват управления, утечка данных. |

| Эксплуатация сетевых уязвимостей | Использование слабых мест в протоколах связи, Wi-Fi, брандмауэрах. | Перехват команд, внедрение вредоносного кода, DoS-атаки. |

| Манипуляция сенсорными данными | Искажение информации, поступающей от камер, лидаров, радаров робота. | Неверные решения робота, аварии, физический вред. |

| Атаки на прошивку/ОС | Использование уязвимостей в низкоуровневом ПО или операционной системе робота. | Полный контроль над роботом, установка бэкдоров, постоянное присутствие. |

| Вредоносное ПО | Заражение системы робота вирусами, троянами, программами-вымогателями. | Кража данных, нарушение функциональности, вымогательство, шпионаж. |

Мы видим, что каждый вектор атаки представляет уникальную угрозу, требующую специфических методов защиты. Комплексный подход к кибербезопасности подразумевает не только устранение уязвимостей, но и активное противодействие всем возможным векторам вторжения.

Последствия Компрометации: Что Стоит на Кону?

Когда мы говорим о кибератаках на роботизированные системы, мы говорим не только о взломанных компьютерах или украденных файлах. Последствия могут быть гораздо более серьезными и иметь далеко идущие отголоски; Мы, как блогеры, стремящиеся к полному пониманию, должны рассмотреть весь спектр потенциального ущерба.

Физический вред и угроза безопасности: Это, безусловно, самое критическое последствие. Промышленный робот, вышедший из-под контроля, может нанести травмы рабочим или повредить дорогостоящее оборудование. Автономный транспорт, скомпрометированный злоумышленником, может вызвать ДТП. Медицинские роботы, выполняющие операции, могут стать причиной серьезных осложнений или даже смерти пациента. Мы понимаем, что здесь речь идет о жизни и здоровье людей, и это делает кибербезопасность роботов вопросом первостепенной важности.

Финансовые потери и ущерб репутации: Кибератака может привести к остановке производства, сбоям в цепочках поставок, уничтожению оборудования и огромным затратам на восстановление систем. Помимо прямых убытков, компания понесет серьезный репутационный ущерб. Если потребители или партнеры потеряют доверие к безопасности продуктов или услуг, основанных на роботах, это может привести к долгосрочным негативным последствиям, от которых будет очень сложно оправиться. Мы знаем, что восстановление репутации – процесс долгий и дорогостоящий.

Промышленный шпионаж и потеря интеллектуальной собственности: Роботы часто являются ключевым элементом в инновационных производственных процессах и исследованиях. Перехват данных или программного обеспечения робота может дать конкурентам доступ к ценным технологиям, патентам, производственным секретам или алгоритмам. Мы видим, как это может подорвать конкурентоспособность компании и привести к потере миллионов долларов.

Нарушение конфиденциальности: Многие сервисные роботы, например, в сфере здравоохранения или в быту, собирают личные данные пользователей. Взлом таких роботов может привести к утечке конфиденциальной информации, нарушению частной жизни и использованию данных для злонамеренных целей, таких как шантаж или мошенничество. Мы помним, что защита персональных данных – это не только этический, но и юридический императив.

Угроза национальной безопасности: В некоторых случаях роботизированные системы используются в оборонной промышленности, критической инфраструктуре или для обеспечения общественной безопасности. Компрометация таких систем может иметь стратегические последствия, поставить под угрозу государственные секреты или даже стать причиной крупномасштабных катастроф. Мы осознаем, что здесь кибербезопасность роботов переходит из сферы корпоративных рисков в область геополитики.

"Единственная по-настоящему защищенная система — это та, которая выключена, залита бетоном и запечатана в свинцовой комнате с вооруженной охраной — и даже тогда у меня есть сомнения."

— Джин Спэффорд, известный эксперт по компьютерной безопасности

Эта цитата Джина Спэффорда как нельзя лучше отражает всю сложность и многогранность проблемы кибербезопасности, особенно когда речь идет о системах, которые по своей природе должны быть постоянно активны и взаимодействовать с миром. Мы понимаем, что абсолютной безопасности не существует, но наша задача – максимально приблизиться к ней.

Стратегии Защиты: Как Мы Строим Крепость

Итак, мы рассмотрели угрозы и последствия. Теперь пришло время поговорить о решениях. Мы не можем просто сидеть сложа руки и ждать, пока произойдет катастрофа. Мы должны активно разрабатывать и внедрять комплексные стратегии защиты, которые охватывают все аспекты жизненного цикла роботизированной системы.

Безопасность на этапе проектирования (Security by Design): Это фундаментальный принцип, который мы всегда подчеркиваем. Безопасность не должна быть второстепенной функцией, которую "прикручивают" в конце разработки. Она должна быть заложена в основу архитектуры робота с самого начала. Это включает в себя выбор безопасных компонентов, разработку отказоустойчивого кода, проектирование изолированных модулей и минимизацию поверхности атаки. Мы верим, что предотвратить уязвимость гораздо легче и дешевле, чем исправлять ее после того, как система уже запущена.

Строгая аутентификация и контроль доступа: Мы должны гарантировать, что только авторизованные пользователи и системы могут взаимодействовать с роботом. Это означает использование многофакторной аутентификации, надежных паролей, принципа наименьших привилегий (каждый компонент или пользователь имеет только те права, которые ему абсолютно необходимы для выполнения своих задач) и регулярный пересмотр прав доступа. Мы настаиваем на том, что каждая точка входа в систему должна быть надежно защищена.

Шифрование данных: Все конфиденциальные данные, будь то в состоянии покоя (хранящиеся на устройстве) или в движении (передаваемые по сети), должны быть надежно зашифрованы. Это защищает информацию от перехвата и несанкционированного доступа. Мы используем стандарты шифрования, которые гарантируют высокий уровень защиты.

Регулярные обновления и управление патчами: Программное обеспечение постоянно развивается, и вместе с ним обнаруживаются новые уязвимости. Мы должны обеспечить механизмы для своевременного выпуска и установки обновлений прошивки и ПО роботов. Это требует автоматизированных систем управления патчами и тщательного тестирования обновлений перед их развертыванием. Мы знаем, что устаревшее ПО – это приглашение для хакеров.

Системы обнаружения и предотвращения вторжений (IDS/IPS): Эти системы постоянно мониторят сетевой трафик и поведение робота на предмет аномалий, которые могут указывать на атаку. При обнаружении подозрительной активности они могут оповещать администраторов или автоматически блокировать угрозу. Мы считаем, что проактивный мониторинг – это ключ к быстрой реакции на угрозы.

Сегментация сети: Роботы и связанные с ними системы должны быть изолированы от общей корпоративной сети. Создание отдельных, строго контролируемых сегментов сети (например, с помощью VLAN или физического разделения) значительно усложняет злоумышленникам перемещение внутри сети в случае успешной компрометации одного устройства. Мы видим в этом эффективный способ сдерживания распространения атаки.

Практические Шаги к Укреплению Защиты

Для того чтобы наши слова не расходились с делом, мы составили список практических шагов, которые организации могут предпринять для повышения кибербезопасности своих роботизированных систем:

-

Проведение регулярных аудитов безопасности и пентестов:

Мы рекомендуем привлекать независимых экспертов для поиска уязвимостей в роботизированных системах, их программном и аппаратном обеспечении. Это позволяет выявить слабые места до того, как их найдут злоумышленники. -

Обучение персонала:

Человеческий фактор – критически важен. Мы проводим тренинги по кибербезопасности для всех сотрудников, которые взаимодействуют с роботами, объясняя им риски фишинга, социальной инженерии и важность соблюдения протоколов безопасности. -

Разработка планов реагирования на инциденты:

Мы должны быть готовы к тому, что атака может произойти. Наличие четкого плана действий в случае кибератаки позволяет минимизировать ущерб, быстро восстановить работу систем и извлечь уроки для будущего. -

Контроль цепочки поставок:

Мы тщательно проверяем поставщиков компонентов и программного обеспечения для роботов, чтобы убедиться в их надежности и отсутствии скрытых уязвимостей или бэкдоров. -

Использование аппаратных модулей безопасности (HSM/TPM):

Эти специализированные аппаратные компоненты могут обеспечить безопасное хранение ключей шифрования, аутентификацию и защиту от физического вмешательства, добавляя дополнительный уровень доверия к системе.

Мы понимаем, что внедрение всех этих мер требует значительных инвестиций и усилий. Однако стоимость бездействия в условиях постоянно растущих киберугроз может быть гораздо выше.

Будущее Кибербезопасности Роботов: Что Нас Ждет?

По мере того как роботизированные системы становятся все более сложными, автономными и повсеместными, мы видим, что и вызовы кибербезопасности будут только возрастать. Мы не можем просто почивать на лаврах сегодняшних достижений; мы должны постоянно смотреть вперед и предвидеть будущие угрозы.

Искусственный интеллект и машинное обучение в обороне и нападении: ИИ уже используется для обнаружения аномалий и защиты систем, но он также может быть использован злоумышленниками для автоматизации атак, создания более изощренных вредоносных программ или даже для обмана систем безопасности, основанных на ИИ. Мы видим, что "гонка вооружений" в области ИИ-безопасности только начинается.

Безопасность роевых роботов: В будущем мы ожидаем появления "роев" роботов – множества небольших, взаимодействующих друг с другом устройств, выполняющих общую задачу. Компрометация одного такого робота может потенциально привести к заражению всего роя, создавая совершенно новые вызовы для обеспечения безопасности распределенных систем. Мы осознаем, что централизованные методы защиты могут оказаться неэффективными для таких архитектур.

Взаимодействие человека и робота: По мере того как роботы становятся все более интегрированными в социальную среду и начинают взаимодействовать с людьми на более глубоком уровне (например, роботы-компаньоны, помощники), возникают новые вопросы этики и безопасности. Как защитить робота от манипуляций, которые могут навредить человеку, или наоборот – как предотвратить использование робота для причинения вреда человеку? Мы понимаем, что здесь кибербезопасность переплетается с вопросами философии и права.

Стандартизация и регулирование: Мы ожидаем, что правительства и международные организации будут играть все более активную роль в разработке стандартов безопасности и регулирующих норм для роботизированных систем. Это поможет создать единые требования и обеспечить базовый уровень защиты во всей отрасли. Мы видим в этом важный шаг к созданию более безопасного цифрового мира.

Квантовые угрозы: Хотя это пока еще перспектива будущего, мы должны учитывать потенциальные угрозы, которые квантовые компьютеры могут представлять для современных методов шифрования. Разработка постквантовых криптографических алгоритмов уже сейчас является важной задачей для обеспечения долгосрочной безопасности роботизированных систем. Мы понимаем, что необходимо готовиться к этой революции заранее.

Наш Призыв к Действию

Мы, как сообщество блогеров и экспертов, призываем всех – от инженеров и разработчиков до руководителей компаний и политиков – серьезно отнестись к проблемам кибербезопасности роботизированных систем. Это не просто технический вопрос, это вопрос доверия, безопасности и будущего, которое мы строим. Мы должны инвестировать в исследования, образование, разработку безопасных технологий и формирование культуры кибербезопасности.

Наш успех в этом деле будет зависеть от нашей способности к сотрудничеству, обмену знаниями и постоянной адаптации к новым вызовам. Только так мы сможем гарантировать, что роботы станут нашими надежными помощниками, а не источником невидимых угроз. Мы верим, что осознанный подход к безопасности позволит нам в полной мере раскрыть потенциал роботизированных систем, минимизируя при этом риски.

На этом статья заканчивается.

Подробнее

| Угрозы кибербезопасности роботов | Защита промышленных роботов | Безопасность автономных систем | Атаки на робототехнику | Уязвимости ROS |

| Как защитить робота от взлома | Киберзащита медицинских роботов | Безопасность AI-роботов | Протоколы безопасности роботов | Цепочка поставок робототехники |