- Тёмная сторона автоматизации: Как киберугрозы ставят под удар наших роботов и наше будущее

- Восхождение машин: От конвейера до космоса

- Почему роботы – это не просто ещё один компьютер?

- Анатомия кибератаки на робота: Как это происходит?

- Сетевые уязвимости: Открытые двери в цифровом мире

- Программные уязвимости: Баги, бэкдоры и вредоносное ПО

- Физическое вмешательство и атаки на аппаратное обеспечение

- Атаки на цепочку поставок: Угроза до рождения робота

- Человеческий фактор: Самое слабое звено

- Последствия компрометации: От сбоя до катастрофы

- Угроза безопасности и жизни

- Финансовые и репутационные потери

- Утечка данных и нарушение конфиденциальности

- Наш опыт и рекомендации: Как мы можем защититься?

- Безопасность по умолчанию: Проектирование с учётом угроз

- Многоуровневая защита: Глубина обороны

- Обучение и осведомлённость: Инвестиции в людей

- Будущее роботизированной кибербезопасности: Новые вызовы и решения

- Искусственный интеллект и машинное обучение: Двуликий Янус

- Квантовые технологии и блокчейн: Перспективы и угрозы

- Регулирование и стандартизация: Общая ответственность

Тёмная сторона автоматизации: Как киберугрозы ставят под удар наших роботов и наше будущее

Приветствуем вас, дорогие читатели, в нашем блоге, где мы делимся собственным опытом и размышлениями о самых актуальных технологических вызовах. Сегодня мы хотим затронуть тему, которая становится всё более острой с каждым днём – кибербезопасность роботизированных систем. Мы привыкли видеть роботов как наших помощников, трудящихся на заводах, исследующих космос, доставляющих товары и даже ухаживающих за пожилыми людьми. Их присутствие в нашей жизни растёт экспоненциально, обещая эру беспрецедентной эффективности и комфорта. Но за этой блестящей фасадной стороной скрывается тёмная реальность, о которой мы обязаны говорить открыто: каждый робот, подключенный к сети, является потенциальной мишенью для кибератак. И эти атаки могут иметь куда более разрушительные последствия, чем взлом обычного компьютера.

Мы, как общество, стоим на пороге новой промышленной революции, где умные машины играют центральную роль. Однако, как и любая революция, она несёт в себе не только обещания, но и колоссальные риски. Мы наблюдали, как вирусы и хакеры парализуют целые корпорации, воруют данные миллиардов пользователей и даже влияют на политические процессы. Теперь представьте, что объектом такой атаки становится не база данных, а автономный хирургический робот, беспилотный автомобиль или промышленный манипулятор на химическом заводе. Масштаб потенциальной катастрофы возрастает в разы, затрагивая не только финансовые активы, но и человеческие жизни. Именно поэтому мы считаем своим долгом поделиться нашим видением этой критической проблемы и обсудить, что мы можем сделать для защиты нашего роботизированного будущего.

Восхождение машин: От конвейера до космоса

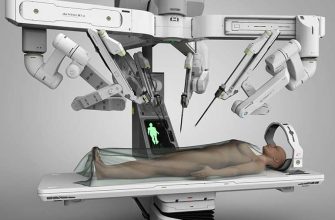

За последние десятилетия мы стали свидетелями невероятного прогресса в области робототехники. То, что когда-то было уделом научной фантастики, теперь является частью нашей повседневной реальности. Мы видим, как роботы-пылесосы убирают наши дома, дроны доставляют посылки, а сложные промышленные роботы собирают автомобили с ювелирной точностью. В медицине они помогают хирургам проводить сложнейшие операции с минимальной инвазивностью, в логистике оптимизируют складские процессы, а в сельском хозяйстве автоматизируют сбор урожая и мониторинг полей. Эти машины становятся всё более автономными, способными принимать решения, обучаться и взаимодействовать с окружающей средой и друг с другом.

Мы сами были поражены скоростью, с которой эти технологии интегрируются в различные сферы нашей жизни. Вспомните, ещё 20 лет назад концепция беспилотного автомобиля казалась чем-то из далёкого будущего, а сегодня мы уже видим их на дорогах общего пользования в тестовом режиме. Промышленные роботы стали настолько умными, что могут адаптироваться к изменяющимся условиям производства без постоянного вмешательства человека. Роботы-исследователи проникают туда, куда человеку путь заказан – в глубины океанов, жерла вулканов и на поверхность других планет. Этот прогресс, безусловно, приносит огромные преимущества: повышается производительность, снижается риск для человека в опасных условиях, улучшается качество продукции и услуг. Но вместе с этими благами приходит и осознание того, насколько уязвимыми становятся эти системы в условиях постоянно меняющегося ландшафта киберугроз.

Почему роботы – это не просто ещё один компьютер?

Когда мы говорим о кибербезопасности, первое, что приходит на ум, это защита компьютеров, серверов и смартфонов. Однако роботизированные системы представляют собой совершенно иной класс устройств со своими уникальными уязвимостями и рисками. Мы должны понимать, что робот – это не просто набор программного обеспечения; это сложная интеграция аппаратных, программных и механических компонентов, способных физически взаимодействовать с окружающим миром. Это отличие кардинально меняет подход к их защите.

Во-первых, роботы часто работают в режиме реального времени, где любая задержка или ошибка, вызванная кибератакой, может иметь мгновенные и катастрофические физические последствия. В отличие от зависшего компьютера, сбой в работе промышленного манипулятора может привести к травмам рабочих, повреждению дорогостоящего оборудования или даже экологической катастрофе. Во-вторых, многие роботы оснащены множеством датчиков (камеры, лидары, радары, микрофоны), которые собирают огромные объемы чувствительных данных об окружающей среде и людях. Компрометация этих данных или манипуляция ими может привести к нарушению конфиденциальности или принятию роботом неверных решений. В-третьих, роботы часто работают в распределенных сетях, взаимодействуя друг с другом, с центральными серверами и с облачными платформами, что создаёт множество точек входа для потенциальных злоумышленников; Наконец, жизненный цикл многих роботов гораздо дольше, чем у обычных IT-устройств, что затрудняет своевременное обновление ПО и устранение уязвимостей, особенно если производитель прекращает поддержку. Мы видим, что эти факторы делают кибербезопасность роботов уникальной и многомерной задачей.

Анатомия кибератаки на робота: Как это происходит?

Чтобы эффективно защищаться, мы должны понимать, как атакуют наши роботизированные системы. Злоумышленники постоянно ищут новые способы проникновения, используя широкий спектр техник. Мы часто сравниваем это с многослойным пирогом, где каждый слой может быть скомпрометирован по-своему, но цель всегда одна – получить контроль или нарушить работу системы. Давайте рассмотрим основные векторы атак, с которыми мы сталкиваемся в сфере кибербезопасности роботов;

Сетевые уязвимости: Открытые двери в цифровом мире

Практически каждый современный робот подключен к сети – будь то локальная сеть предприятия, интернет или беспроводные сети (Wi-Fi, Bluetooth, 5G). Эти подключения являются жизненно важными для их функционирования, обмена данными, удаленного управления и обновления. Однако они же представляют собой одну из самых больших угроз. Мы сталкиваемся с тем, что многие роботизированные системы, особенно старые или разработанные без должного внимания к безопасности, имеют стандартные, легко угадываемые пароли, открытые порты, незашифрованные каналы связи или устаревшее сетевое оборудование.

Злоумышленники могут использовать эти слабости для сканирования сетей, перехвата трафика, проведения атак "человек посередине" (Man-in-the-Middle) или даже прямого удаленного доступа к системе управления роботом. Представьте, что хакер получает доступ к сети управления группой складских роботов, изменяет их маршруты или заставляет их сталкиваться друг с другом. Или ещё хуже – проникает в сеть больницы и манипулирует данными, передаваемыми медицинским роботом. Мы видим, что отсутствие сегментации сети, недостаточная фильтрация трафика и игнорирование базовых принципов сетевой безопасности делают роботов лёгкой добычей для злоумышленников.

Программные уязвимости: Баги, бэкдоры и вредоносное ПО

Программное обеспечение является сердцем любой роботизированной системы. Оно управляет движениями, обрабатывает данные с датчиков, принимает решения и взаимодействует с оператором. Как и любое другое ПО, оно подвержено ошибкам, или "багам", которые могут быть использованы злоумышленниками. Мы знаем, что даже самые тщательно разработанные программы содержат уязвимости, и роботы не исключение. Отсутствие регулярных обновлений безопасности, использование устаревших библиотек, ошибки в коде и даже преднамеренные "бэкдоры" (потайные ходы, оставленные разработчиками или внедренные злоумышленниками) – всё это может быть эксплуатировано.

Распространённые атаки включают внедрение вредоносного ПО, которое может нарушить работу робота, украсть данные, предоставить удаленный доступ или даже физически повредить компоненты. Например, вирус может изменить параметры движения манипулятора, заставив его работать с чрезмерной силой, что приведёт к поломке или аварии. Атаки типа "отказ в обслуживании" (DoS) могут парализовать работу робота, сделав его бесполезным. Мы также наблюдаем рост атак на системы машинного обучения, которые используются в современных роботах: злоумышленники могут "обмануть" нейронную сеть, подавая ей специально искаженные данные, чтобы робот принял неправильное решение (например, беспилотный автомобиль не распознает знак "стоп").

Физическое вмешательство и атаки на аппаратное обеспечение

В отличие от чисто программных систем, роботы имеют физическое тело, что открывает совершенно новый класс угроз. Мы часто забываем, что если злоумышленник получает физический доступ к роботу, то все программные меры защиты могут оказаться бесполезными. Физическое вмешательство может варьироваться от относительно простого подключения вредоносного USB-накопителя до сложного модифицирования аппаратных компонентов.

Например, злоумышленник может получить доступ к портам отладки, установить вредоносные модули, которые перехватывают управление, или даже модифицировать прошивку устройства. Мы видели случаи, когда атакующие заменяли сенсоры роботов поддельными, которые передавали неверные данные, или устанавливали специальные чипы, позволяющие удаленно контролировать систему. Это особенно актуально для роботов, работающих в открытых или слабо контролируемых средах, таких как дроны, уличные роботы-доставщики или роботы, используемые в общедоступных местах. Защита аппаратного обеспечения – это неотъемлемая часть комплексной стратегии кибербезопасности, которую мы часто недооцениваем.

Атаки на цепочку поставок: Угроза до рождения робота

Одна из самых коварных и труднообнаруживаемых угроз – это атаки на цепочку поставок. Мы говорим о том, что уязвимость может быть внедрена в роботизированную систему ещё на этапе её производства, до того, как она попадёт к конечному пользователю. Злоумышленники могут скомпрометировать поставщиков компонентов, производителей программного обеспечения или даже логистические компании, чтобы внедрить бэкдоры, вредоносное ПО или модифицировать аппаратное обеспечение.

Представьте, что микросхема, используемая в роботе, была специально модифицирована для создания скрытой уязвимости, или программное обеспечение, загружаемое на робота на заводе, содержит вредоносный код. Такие атаки чрезвычайно сложно обнаружить, поскольку они происходят на этапах, которые находятся вне прямого контроля конечного пользователя. Мы убеждены, что для борьбы с такими угрозами требуется беспрецедентный уровень сотрудничества и прозрачности по всей цепочке поставок, а также строгий контроль за каждым компонентом и каждой строчкой кода.

Человеческий фактор: Самое слабое звено

Как бы мы ни старались обезопасить технологии, всегда остаётся самый непредсказуемый и часто самый уязвимый элемент – человек. Социальная инженерия, фишинг, невнимательность, халатность или даже злонамеренные действия сотрудников могут стать причиной компрометации роботизированных систем. Мы видели бесчисленное количество случаев, когда хорошо защищённые системы падали из-за того, что кто-то открыл вредоносное письмо, использовал слабый пароль или оставил доступ к критическим системам без присмотра.

В контексте роботов это может означать, что оператор робота становится жертвой фишинговой атаки, предоставляя злоумышленникам доступ к системе управления. Или сотрудник службы поддержки, не осознавая угрозы, устанавливает "обновление", которое на самом деле является вредоносной программой. Более того, существует риск инсайдерских атак, когда сотрудники с привилегированным доступом намеренно наносят вред или помогают внешним злоумышленникам. Мы постоянно подчёркиваем, что технические меры безопасности бессильны без комплексной программы обучения и повышения осведомленности персонала.

Последствия компрометации: От сбоя до катастрофы

Когда мы говорим о кибератаках на роботов, мы должны чётко понимать, что ставки здесь гораздо выше, чем при взломе обычных IT-систем. Последствия могут быть многогранными и разрушительными, затрагивая не только финансовые аспекты, но и безопасность людей, целостность критической инфраструктуры и даже репутацию целых отраслей. Мы не можем позволить себе игнорировать эти риски.

Угроза безопасности и жизни

Это, пожалуй, самое страшное последствие. Если злоумышленник получает контроль над роботом, способным физически взаимодействовать с миром, он может нанести прямой вред людям. Представьте, что промышленный робот-манипулятор на производстве, который обычно работает с безопасной точностью, внезапно начинает двигаться непредсказуемо, нанося удары по рабочим или оборудованию. Или беспилотный автомобиль, чья система управления была взломана, сознательно вызывает аварию. В медицинских учреждениях компрометация хирургического робота может привести к фатальным ошибкам во время операции. Мы, как технологическое сообщество, несём огромную ответственность за предотвращение таких сценариев.

Помимо прямого физического вреда, компрометация может привести к нарушению работы критически важных систем. Например, если роботы, отвечающие за управление атомной электростанцией или водоочистным сооружением, будут взломаны, это может привести к масштабным техногенным катастрофам, угрожающим здоровью и безопасности миллионов людей. Эти сценарии – не просто страшилки из фильмов, а реальные риски, которые мы должны учитывать при разработке и эксплуатации каждой роботизированной системы.

Финансовые и репутационные потери

Даже если атака не приводит к физическому вреду, финансовые и репутационные последствия могут быть огромными. Простой роботизированной линии на заводе из-за кибератаки может стоить компании миллионы долларов в день из-за остановки производства, невыполненных заказов и штрафов. Восстановление систем, расследование инцидента и устранение уязвимостей также требуют значительных ресурсов. Мы наблюдали, как целые компании оказывались на грани банкротства после масштабных кибератак.

Помимо прямых финансовых потерь, существует ещё и репутационный ущерб. Новость о том, что роботы компании были взломаны, может подорвать доверие клиентов, партнёров и инвесторов. Никто не захочет иметь дело с поставщиком, чьи системы небезопасны, особенно если речь идёт о критически важных отраслях. Для компаний, занимающихся разработкой и производством роботов, это может означать потерю доли рынка и долгосрочные негативные последствия. Мы понимаем, что в современном мире репутация – это один из самых ценных активов, и её потеря может быть невосполнимой.

Утечка данных и нарушение конфиденциальности

Многие роботы оснащены сложными сенсорами, которые собирают огромные объёмы данных об окружающей среде, пользователях и их поведении. Это могут быть видеозаписи с камер, аудиозаписи с микрофонов, данные о местоположении, биометрические данные и многое другое. Компрометация робота может привести к утечке этих конфиденциальных данных, что нарушит приватность людей и может быть использовано злоумышленниками в своих целях.

Представьте, что домашний робот-помощник, который записывает ваши голосовые команды и отслеживает ваши привычки, оказывается взломанным, и эти данные попадают в руки хакеров. Или робот-доставщик, который знает ваши маршруты и адреса, становится инструментом для слежки. Мы видим, что в мире, где данные – это новая нефть, защита информации, собираемой роботами, становится критически важной задачей. Нарушение конфиденциальности может привести к юридическим искам, штрафам и потере доверия со стороны общества.

"Технология сама по себе не является злом. Это просто инструмент. Зло или добро зависит от того, как мы его используем."

— Стив Джобс

Наш опыт и рекомендации: Как мы можем защититься?

Мы, как блогеры, не только анализируем проблемы, но и стремимся предложить решения, основанные на нашем опыте и наблюдениях в индустрии. Кибербезопасность роботизированных систем – это не одноразовая задача, а непрерывный процесс, требующий многогранного подхода. Мы должны действовать проактивно, внедряя меры безопасности на каждом этапе жизненного цикла робота – от проектирования до утилизации. Ниже мы собрали ключевые направления, которые, по нашему мнению, являются наиболее важными.

Безопасность по умолчанию: Проектирование с учётом угроз

Мы убеждены, что безопасность должна быть заложена в основу роботизированной системы с самого начала, а не добавляться как "заплатка" в конце. Это принцип "безопасность по умолчанию" (Security by Design). Разработчики должны учитывать потенциальные угрозы на этапе архитектуры, выбирая безопасные протоколы, операционные системы и аппаратные компоненты. Мы часто видим, как системы разрабатываются с упором на функциональность и скорость вывода на рынок, а вопросы безопасности остаются на втором плане. Это фатальная ошибка.

Внедрение практик безопасной разработки программного обеспечения (SDLC Security) является критически важным. Это включает в себя анализ угроз (threat modeling), проверку кода на уязвимости, использование статического и динамического анализаторов, а также обязательное тестирование на проникновение (penetration testing) до выпуска продукта. Мы должны требовать от производителей роботов, чтобы они предоставляли чёткие гарантии безопасности и регулярно выпускали обновления, устраняющие обнаруженные уязвимости. Только так мы сможем построить надёжные и устойчивые к атакам системы.

Многоуровневая защита: Глубина обороны

Эффективная защита роботизированных систем требует многоуровневого подхода, известного как "глубина обороны". Это означает, что мы не должны полагаться на одну единственную меру безопасности, а создавать несколько слоёв защиты, которые сработают, если один из них будет скомпрометирован. Мы используем этот принцип в наших рекомендациях, чтобы охватить все возможные векторы атак.

Вот некоторые из ключевых мер, которые мы рекомендуем:

- Аутентификация и авторизация: Убедитесь, что только авторизованные пользователи и системы могут взаимодействовать с роботом. Используйте сильные пароли, многофакторную аутентификацию и принципы наименьших привилегий.

- Шифрование данных: Весь трафик между роботом и системами управления, а также данные, хранящиеся на роботе, должны быть зашифрованы. Это защитит от перехвата и несанкционированного доступа.

- Сетевая сегментация: Разделяйте сеть на изолированные сегменты. Роботы должны находиться в отдельной сети, изолированной от офисных и других критических систем. Используйте фаерволы и системы обнаружения вторжений (IDS/IPS).

- Регулярные обновления: Всегда устанавливайте последние обновления программного обеспечения и прошивки, выпускаемые производителем. Это критически важно для устранения обнаруженных уязвимостей.

- Мониторинг и логирование: Внедрите системы постоянного мониторинга активности роботов и их сетевого трафика. Собирайте и анализируйте логи, чтобы оперативно выявлять подозрительную активность.

- Физическая безопасность: Обеспечьте физическую защиту роботов, особенно тех, что находятся в легкодоступных местах. Ограничьте доступ к портам отладки и внутренним компонентам.

- Резервное копирование и восстановление: Регулярно создавайте резервные копии критически важных данных и конфигураций. Имейте план быстрого восстановления после атаки.

Мы часто используем следующую таблицу для наглядного представления основных типов защиты:

| Категория защиты | Примеры мер | Цель |

|---|---|---|

| Программная | Безопасный код, регулярные патчи, антивирусное ПО | Защита от вредоносного ПО и уязвимостей в ПО |

| Сетевая | Фаерволы, сегментация, VPN, IDS/IPS | Предотвращение несанкционированного доступа и перехвата данных |

| Аппаратная | Защищённые микроконтроллеры, физические замки, tamper-proof корпуса | Предотвращение физического вмешательства и модификации |

| Организационная | Обучение персонала, политики безопасности, контроль доступа | Снижение рисков, связанных с человеческим фактором |

| Цепочка поставок | Аудит поставщиков, проверка компонентов, верификация ПО | Защита от внедрения уязвимостей на ранних этапах |

Обучение и осведомлённость: Инвестиции в людей

Как мы уже упоминали, человеческий фактор остаётся одним из самых слабых звеньев в цепи кибербезопасности. Поэтому мы твёрдо убеждены, что инвестиции в обучение и повышение осведомлённости персонала – это не затраты, а жизненно важные инвестиции. Все, кто взаимодействует с роботами – операторы, инженеры, администраторы, даже менеджеры – должны понимать основы кибербезопасности и потенциальные угрозы.

Программы обучения должны быть регулярными и охватывать такие темы, как распознавание фишинга, создание надёжных паролей, правила безопасной работы с удалённым доступом, действия в случае подозрительной активности и важность соблюдения корпоративных политик безопасности. Мы также рекомендуем проводить регулярные симуляции кибератак, чтобы персонал мог отработать свои действия в условиях реальной угрозы. Только хорошо обученные и осведомлённые сотрудники могут стать первой линией обороны против киберугроз.

Будущее роботизированной кибербезопасности: Новые вызовы и решения

Мир робототехники и кибербезопасности не стоит на месте. С каждым днём появляются новые технологии, а вместе с ними – новые угрозы и новые подходы к защите. Мы видим, что в ближайшие годы ландшафт угроз будет становиться ещё более сложным, требуя от нас постоянной адаптации и инноваций. Какие же тенденции мы наблюдаем и что нас ждёт?

Искусственный интеллект и машинное обучение: Двуликий Янус

Искусственный интеллект (ИИ) и машинное обучение (МО) уже играют огромную роль в развитии робототехники, делая машины умнее и автономнее. Однако они же представляют собой двуликого Януса в контексте кибербезопасности. С одной стороны, ИИ может быть мощным инструментом для защиты: мы уже используем его для обнаружения аномалий, прогнозирования угроз и автоматического реагирования на атаки. Системы на базе ИИ могут анализировать огромные объёмы данных, выявляя паттерны, которые человек не смог бы заметить;

С другой стороны, ИИ и МО сами становятся целью для атак. Злоумышленники могут пытаться "обмануть" или "отравить" алгоритмы машинного обучения, подавая им некорректные или предвзятые данные, чтобы робот принимал неправильные решения. Это называется "состязательными атаками" (adversarial attacks). Например, незначительное изменение в изображении может заставить систему компьютерного зрения робота неправильно идентифицировать объект. Мы также должны учитывать риск того, что злонамеренный ИИ может быть разработан для автономного поиска и эксплуатации уязвимостей в роботизированных системах, создавая совершенно новый уровень киберугроз.

Квантовые технологии и блокчейн: Перспективы и угрозы

Квантовые вычисления, хотя и находятся на ранних стадиях развития, обещают революцию в криптографии. Мы знаем, что текущие алгоритмы шифрования, которые защищают наши данные, могут быть взломаны достаточно мощным квантовым компьютером. Это представляет серьёзную угрозу для долгосрочной безопасности роботизированных систем, которые будут эксплуатироваться десятилетиями. Поэтому уже сейчас мы должны думать о "квантовоустойчивой" криптографии (post-quantum cryptography) и о том, как её внедрять в будущие поколения роботов.

Технология блокчейн, с её децентрализованной и неизменяемой природой, также может сыграть важную роль в повышении безопасности роботов. Мы видим потенциал использования блокчейна для обеспечения целостности данных, безопасного обмена информацией между роботами, управления идентификацией и доступом, а также для создания аудируемых журналов событий, которые невозможно подделать. Представьте, что каждая транзакция или команда, отправленная роботу, записывается в децентрализованный реестр, что делает её прозрачной и защищённой от подделки. Это может значительно усилить доверие к автономным системам.

Регулирование и стандартизация: Общая ответственность

По мере того, как роботы становятся всё более распространёнными и критически важными, возрастает и потребность в чётком регулировании и стандартизации в области их кибербезопасности. Мы не можем полагаться только на добросовестность производителей; необходимы общие правила, которые обеспечат минимальный уровень безопасности для всех роботизированных систем, особенно тех, что используются в критической инфраструктуре или напрямую взаимодействуют с людьми.

Разработка международных стандартов, сертификация продуктов, обязательные аудиты безопасности и чёткие механизмы отчётности об уязвимостях – всё это шаги, которые мы должны предпринять как глобальное сообщество. Правительства, промышленные консорциумы, научные учреждения и гражданское общество должны работать вместе, чтобы создать правовую и техническую базу, которая обеспечит безопасное и этичное развитие робототехники. Только через совместные усилия мы сможем построить будущее, в котором роботы будут служить нашему благу, а не становиться инструментом в руках злоумышленников.

Подробнее

Для более глубокого изучения темы, предлагаем ознакомиться с дополнительными материалами по следующим запросам:

| Промышленные роботы | Автономные системы | Уязвимости робототехники | IoT и роботы | Этика кибербезопасности |

| Цепочка поставок | Методы защиты роботов | Стандарты безопасности | ИИ в безопасности | Безопасная разработка |